Einleitung

In einer Welt, in der Software kontinuierlich verbessert, aktualisiert und bereitgestellt werden muss, ist eine robuste CI/CD-Pipeline (Continuous Integration / Continuous Delivery) der Schlüssel zur Agilität und Qualitätssicherung. Doch nicht jede Pipeline ist automatisch effizient – oft werden Prozesse unnötig verkompliziert oder Sicherheitsaspekte vernachlässigt. Dieser Beitrag beleuchtet bewährte Methoden und gibt praxisnahe Empfehlungen zur Optimierung von CI/CD-Prozessen.

1. Modularisierung der Pipeline

Statt einer monolithischen Pipeline empfiehlt es sich, diese in klar getrennte Stufen aufzuteilen: Build, Test, Analyse, Deployment. So wird der Ablauf nachvollziehbarer, wartbarer und skalierbarer. Jede Stufe sollte unabhängig voneinander testbar sein.

Beispiel:

build -> test -> lint/code-analysis -> staging-deploy -> production-deploy

2. Automatisierte Tests integrieren

Unit-, Integration- und End-to-End-Tests gehören direkt in die Pipeline. Je früher Fehler erkannt werden, desto günstiger ist deren Behebung. Auch Security-Tests (z. B. SAST, DAST) sollten automatisiert mitlaufen.

Tipp:

Nutze Tools wie JUnit, Selenium, SonarQube oder OWASP ZAP zur Testautomatisierung und Sicherheitsanalyse.

3. Konfigurationsmanagement konsequent umsetzen

Die Trennung von Code und Konfiguration ist essenziell. Nutze Umgebungsvariablen, Secrets Manager (z. B. HashiCorp Vault) oder Kubernetes ConfigMaps/Secrets, um Konfigurationsdaten sicher und portabel zu halten.

4. Schnelle Feedback-Zyklen ermöglichen

Schnelles Feedback für Entwickler:innen nach einem Commit erhöht die Effizienz. Verwende parallelisierte Tests, optimierte Caching-Strategien (z. B. für Dependencies oder Docker-Layer) und Lightweight Build Steps, um Wartezeiten zu minimieren.

5. Infrastructure as Code einbinden

Infrastrukturbereitstellung sollte ebenso wie Software-Deployments versioniert und automatisiert erfolgen. Tools wie Terraform, Pulumi oder Ansible lassen sich in CI/CD-Pipelines integrieren, um konsistente Umgebungen sicherzustellen.

6. Rollback-Strategien und Canary-Releases nutzen

Nicht jeder Deployment-Vorgang verläuft fehlerfrei. Mit automatisierten Rollbacks, Blue/Green Deployments oder Canary-Releases lassen sich Risiken bei Produktivbereitstellungen stark minimieren.

7. Monitoring & Logging nach jedem Deployment

Nach einem Deployment sollte der Zustand des Systems überwacht werden. Nutze Tools wie Prometheus, Grafana, ELK Stack oder Datadog, um Performance und Fehler frühzeitig zu erkennen.

8. Security by Design im CI/CD-Prozess

CI/CD muss nicht nur schnell, sondern auch sicher sein. Das Einbinden von Security-Scans, Dependency-Checks (z. B. Trivy, Snyk), Zugriffsbeschränkungen und Secrets-Scanning ist essenziell.

9. Transparenz durch Versionskontrolle und Artefaktmanagement

Jede Änderung – ob am Code, an der Infrastruktur oder an der Pipeline – sollte versioniert und dokumentiert sein. Nutze GitOps-Prinzipien und Artefakt-Repositories wie JFrog Artifactory oder GitLab Packages, um Ordnung zu schaffen.

10. Regelmäßige Reviews und Verbesserungen

CI/CD ist kein einmaliges Setup, sondern ein kontinuierlicher Prozess. Führe regelmäßig Pipeline-Reviews, Performance-Checks und Security-Audits durch, um Engpässe und Schwachstellen zu identifizieren und zu beheben.

Vergleichstabelle: CI/CD-Tools im Überblick

| Tool | Besonderheiten | Vorteile | Einschränkungen |

|---|---|---|---|

| Jenkins | Open Source, Plugin-basiert | Hohe Flexibilität, große Community | Komplexe Einrichtung, UI altmodisch |

| GitLab CI | Integriert ins GitLab-Repo | Einfache YAML-Konfiguration, All-in-One | Runner-Ressourcen planen |

| GitHub Actions | Enger GitHub-Bezug | Einfaches Setup, gute Integration | Weniger Enterprise-Funktionen |

| CircleCI | Cloud-native, Docker-freundlich | Schnelle Builds, parallele Ausführung | Teilweise kostenpflichtig |

| Travis CI | Open Source, GitHub-Fokus | Gute Dokumentation, einfache Nutzung | Weniger aktiv weiterentwickelt |

| Azure Pipelines | Teil von Azure DevOps | Hybrid-Umgebungen, Multi-Plattform | Microsoft-Login nötig |

Praxisbeispiel: GitLab CI/CD mit Docker

Ziel:

Ein einfaches Docker-Image soll bei jedem Commit gebaut, getestet und als Artefakt gespeichert werden.

Beispiel: .gitlab-ci.yml

stages:

- build

- test

variables:

IMAGE_NAME: "myapp"

build_image:

stage: build

script:

- docker build -t $IMAGE_NAME .

- docker save $IMAGE_NAME > $IMAGE_NAME.tar

artifacts:

paths:

- $IMAGE_NAME.tar

test_image:

stage: test

script:

- docker load < $IMAGE_NAME.tar

- docker run --rm $IMAGE_NAME pytest

Hinweis:

- Läuft mit einem Self-Hosted GitLab Runner mit Docker-Unterstützung.

- Optional: Push in Registry (Docker Hub / GitLab Container Registry).

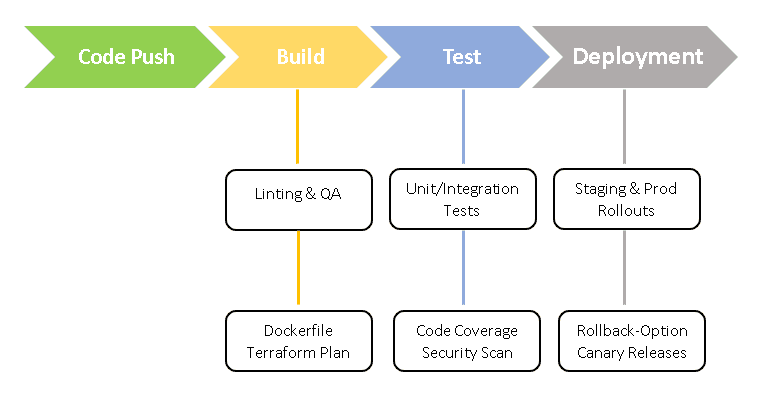

Grafische Darstellung: Idealtypische CI/CD-Pipeline

Ergänzt durch:

- Monitoring (z. B. Prometheus, Grafana)

- Artefaktverwaltung (z. B. JFrog, GitLab Registry)

- Logging (ELK Stack)

Fazit

Effiziente CI/CD-Pipelines sind der Schlüssel zu einer agilen, stabilen und sicheren Softwarebereitstellung. Wer Best Practices konsequent umsetzt, profitiert von schnellerem Feedback, weniger Fehlern im Produktivsystem und kürzeren Time-to-Market-Zeiten. Die richtige Toolwahl, ein klarer Aufbau und kontinuierliche Verbesserung bilden die Grundlage für DevOps-Erfolg.

Quellenverzeichnis

- OWASP DevSecOps Guideline

https://owasp.org/www-project-devsecops-guideline/

→ Offizielle OWASP-Leitlinien zur sicheren Integration von Security in DevOps-Prozesse. Enthält Best Practices und Tool-Vorschläge. - GitLab Docs: DevSecOps

https://docs.gitlab.com/ee/topics/devsecops/

→ Übersicht, wie GitLab DevSecOps unterstützt – mit Scans, Reports, CI-Integration und mehr. - Snyk Blog: What is DevSecOps?

https://snyk.io/learn/devsecops/

→ Einsteigerfreundliche Erklärung von DevSecOps, Sicherheits-Tools und Use-Cases. - Trivy – Security Scanner für Container & Repos

https://aquasecurity.github.io/trivy/

→ Dokumentation des beliebten Open-Source-Scanners für Container-Images, Git-Repos und IaC-Dateien. - Checkov – IaC Security Scanner

https://www.checkov.io/

→ Tool zur Sicherheitsanalyse von Terraform, CloudFormation und Kubernetes. - HashiCorp Vault – Secrets Management

https://developer.hashicorp.com/vault/docs

→ Offizielle Doku zur sicheren Verwaltung von Secrets, Tokens und Zugängen. - Falco – Runtime Security for Containers

https://falco.org/docs/

→ CNCF-Projekt zur Überwachung von Sicherheitsvorfällen in laufenden Containern. - Open Policy Agent (OPA)

https://www.openpolicyagent.org/docs/latest/

→ Framework für Policy-as-Code zur Automatisierung von Compliance-Prüfungen.