Projektziel

Das Ziel dieses Projektes war die Planung und Implementierung eines Windows Server 2022 Domain Controllers (DC) in einer virtuellen Umgebung.

Dabei wurden folgende Funktionen eingerichtet:

- Active Directory Domain Services (AD DS) für zentrale Benutzer- und Gruppenverwaltung

- DNS-Server für Namensauflösung innerhalb des Netzwerks

- Vorbereitung für DHCP-Server, um Clients automatisch IP-Adressen zuzuweisen

Zielsetzung für die Lernumgebung:

- Praktische Erfahrung in der Einrichtung eines Unternehmensnetzwerks sammeln

- Verständnis für zentrale Netzwerkverwaltung, Domänenarchitektur und Serverrollen entwickeln

Hinweise für den Leser:

- Ein Domain Controller bildet die Basis für Unternehmensnetzwerke und zentrale Dienste

- DNS ist notwendig für die Namensauflösung innerhalb des Domänen-Netzwerks

Vorbereitung der virtuellen Umgebung

Hypervisor: Proxmox VE

Virtuelle Maschine:

- Name:

SRV-DC01 - CPU: 2 vCPU

- RAM: 4 GB

- Festplatte: 60 GB

- Netzwerk: Bridge

vmbr1(intern, für isoliertes Netzwerk) undvmbr0(mit Internetzugang)

- Dem Server sind in Proxmox zwei Netzwerkkarten zugewiesen:

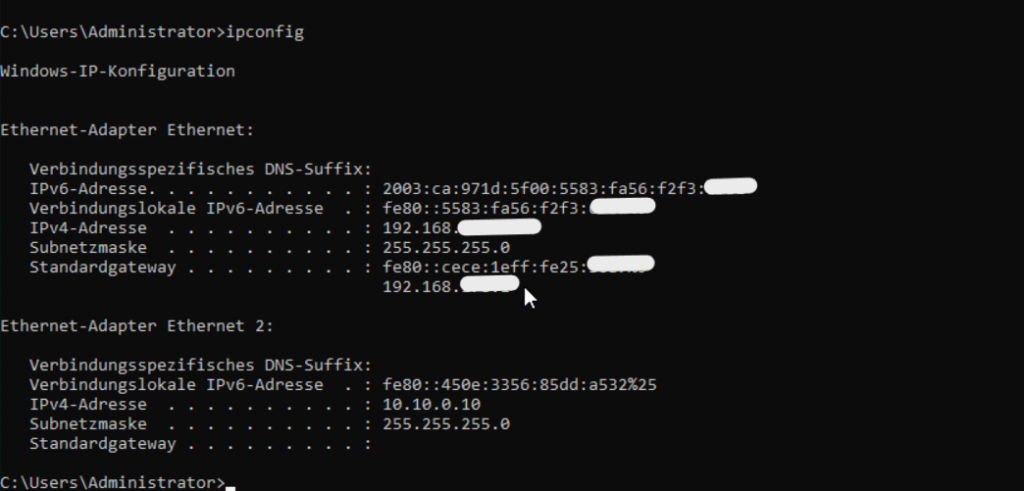

- Adapter 1: Verbunden mit dem WAN Netzwerk (Internet) über Vmbr0 – aktuelle IP: 192.168.x.x (per DHCP vom Router)

- Adapter 2: Neu hinzugefügt, vorgesehen für internes Testnetz LAN (10.10.0.0/24) über Vmbr1

Installationsmedium:

- ISO-Datei: Windows Server 2022 Standard Evaluation (Desktop Experience)

- Begründung: Die Desktopversion erlaubt eine einfache GUI-Verwaltung, ideal für Lernzwecke und Dokumentation.

Hinweis für den Leser:

- Die Core-Version ohne GUI ist ressourcenschonender, erfordert jedoch umfassende Kenntnisse in PowerShell und Remoteverwaltung.

- Für Lernprojekte empfiehlt sich die Desktop-Variante

Installation von Windows Server 2022

Schritte:

- VM starten, ISO auswählen

- Edition auswählen: Standard Evaluation (Desktop Experience)

- Grundkonfiguration durchführen (Region, Sprache, Administrator-Passwort)

Einrichtung des Internetzugangs über VirtIO-Netzwerkadapter

Problem: Windows Server erkennt VirtIO-Netzwerkgeräte standardmäßig nicht → kein Internetzugang.

Lösungsschritte:

- VirtIO-Treiber herunterladen: VirtIO ISO Download

- ISO als CD-Laufwerk in Proxmox einbinden

- Im Windows Server:

Gerätemanager → Netzwerkadapter → Treiber aktualisieren → VirtIO-Treiber auswählen - Nach Installation: Adapter erkannt → statische IP setzen:

Netzwerkkonfiguration: (vmbr0)

- IP-Adresse: 192.168.x.x

- Subne.tz: 255.255.255.0

- Gatew.ay: 192.168.x.x

- DNS: 8.8.8.8 oder 1.1.1.1

Hinweise:

- Statische IP ist Voraussetzung für funktionierende Dienste wie AD, DNS und DHCP

- Ohne statische IP könnte der Domain Controller keine konsistente Namensauflösung bereitstellen

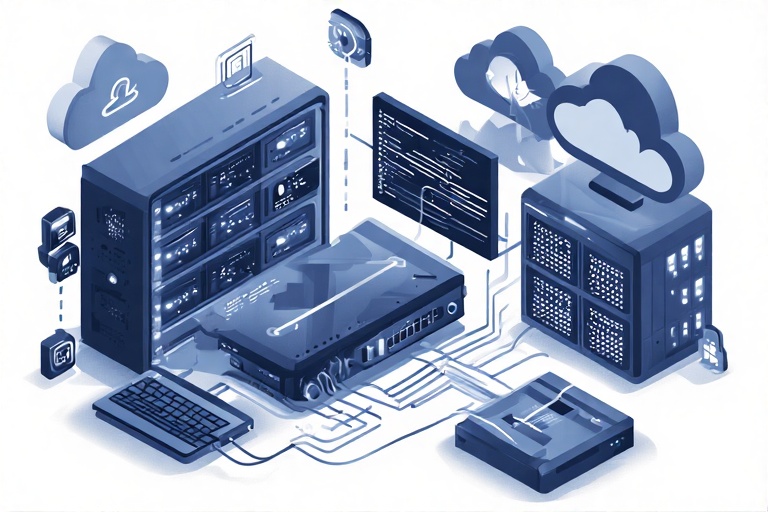

- Verbindung testen:

ping 8.8.8.8→ Internetzugang vorhanden

Hinweise:

- VirtIO bietet bessere Performance als Intel E1000

- Ohne Treiber kein Internet

- Alternative: Intel E1000 (funktioniert sofort, aber langsamer)

Änderung des Servernamens

Ziel:

Ein eindeutiger und aussagekräftiger Servername erleichtert die Administration, verhindert Konflikte im Netzwerk und ist besonders wichtig, wenn der Server später Domain Controller wird.

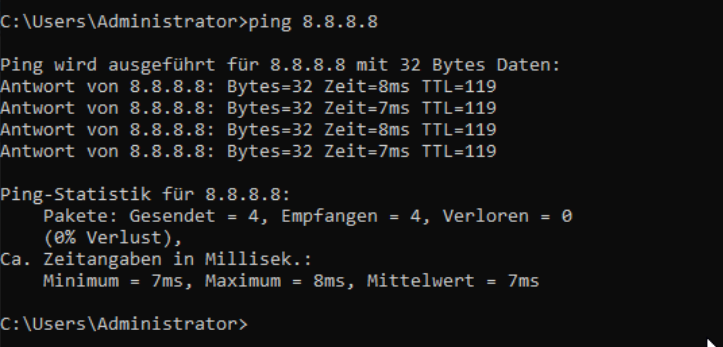

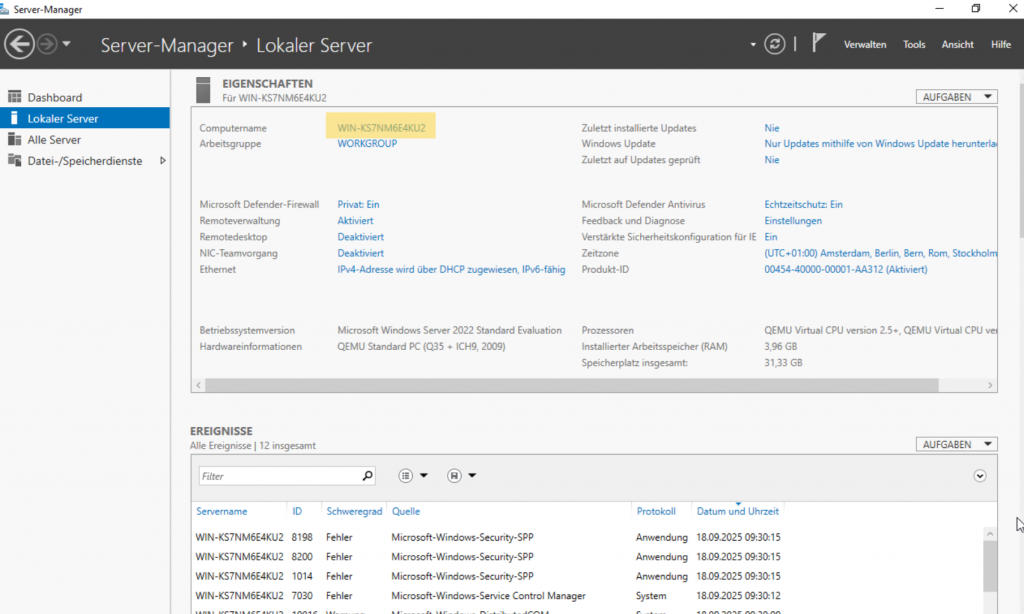

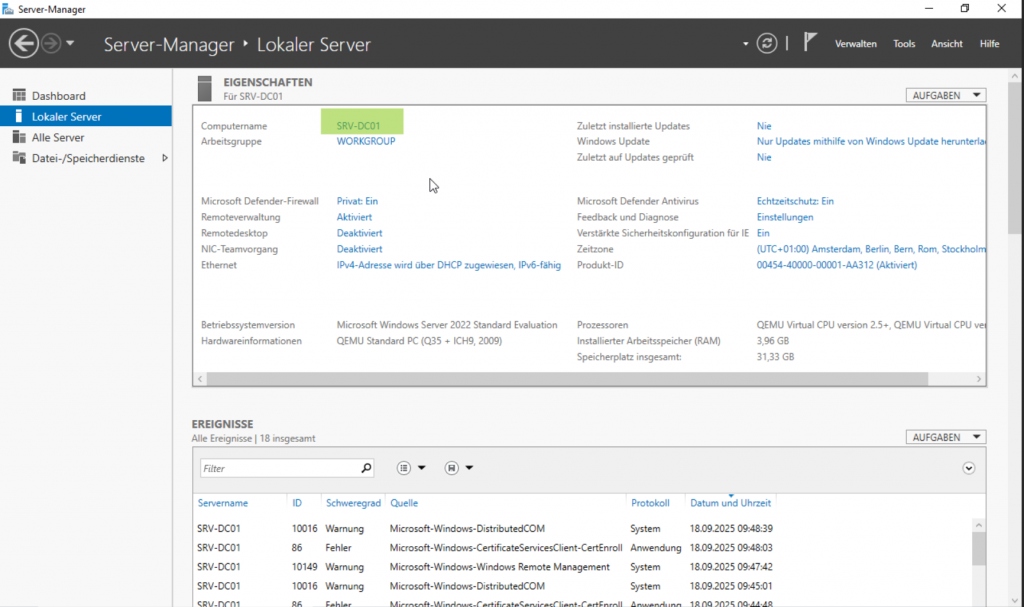

Schritt 1: Öffnen des Server Managers

- Windows Server starten → Desktop laden

- Server Manager öffnet sich automatisch

- Alternativ: Start → „Server Manager“ suchen und öffnen

Schritt 2: Lokale Servereigenschaften auswählen

- Im Server Manager links auf „Local Server“ klicken

- Unter „Properties“ wird der aktuelle Computername angezeigt

- Standardmäßig z. B WIN-KS7NM6E4KU2

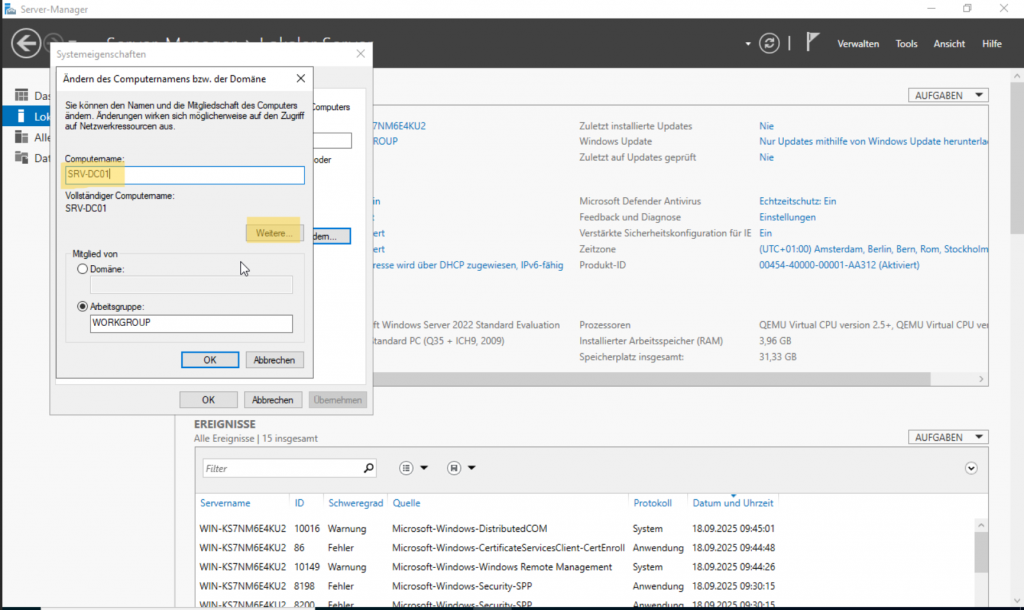

Schritt 3: Computernamen ändern

- Rechts auf „Computer Name“ klicken → Button „Change“

- Eingabefeld „Computer name“ → neuen Namen eintragen: wie z.B SRV-DC01

- Optional: Beschreibung für den Server eintragen, z. B. „Domain Controller für Firma.local“

Schritt 4: Überprüfung der Eingaben

- Prüfen, ob der Name den Namenskonventionen entspricht:

- Max. 15 Zeichen

- Keine Sonderzeichen oder Leerzeichen

- Eindeutig im Netzwerk

- Klick auf „OK“

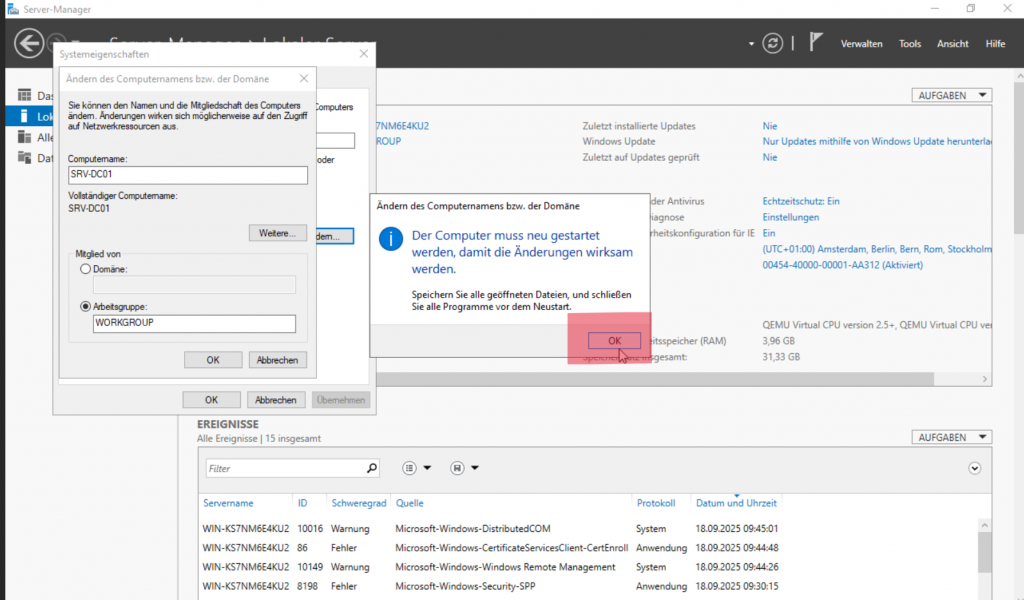

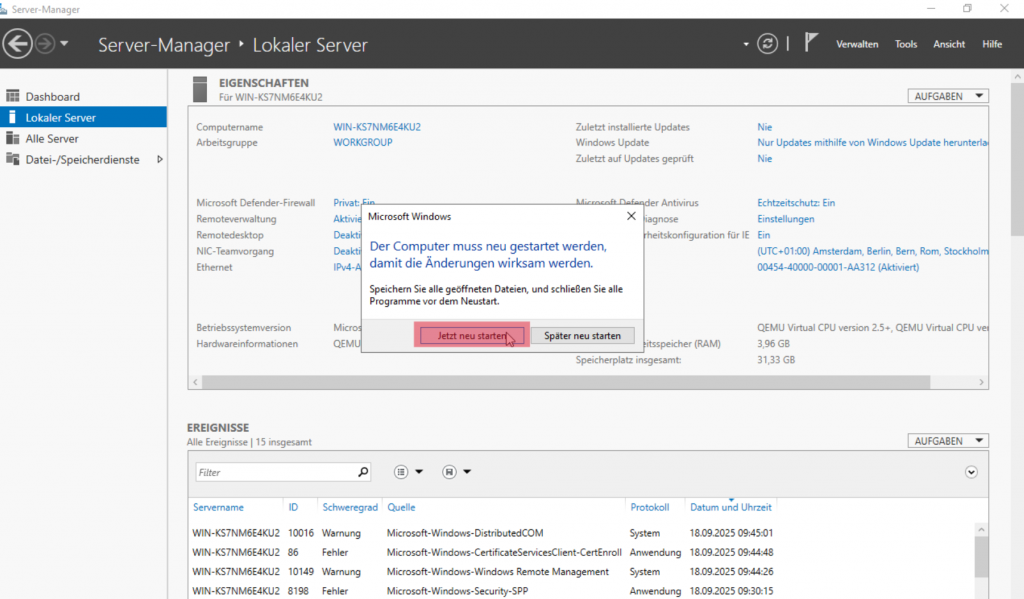

Schritt 5: Neustart des Servers

- Hinweisfenster erscheint: „Sie müssen den Computer neu starten, damit die Änderungen wirksam werden.“

- Jetzt neu starten auswählen

- Nach Neustart wird der neue Name aktiv

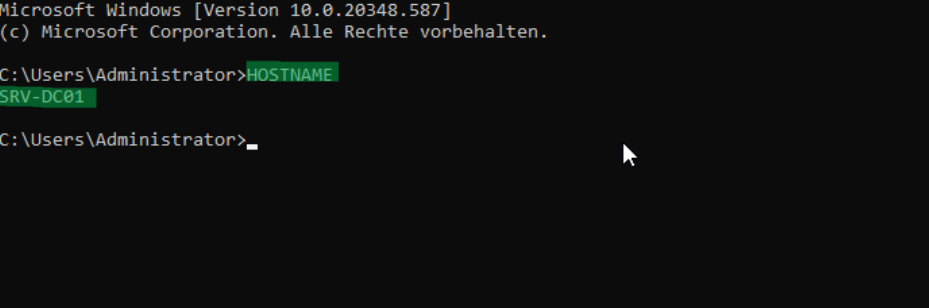

Schritt 6: Überprüfung des neuen Namens

- Nach Neustart: Server Manager → Local Server → Computername

- Neuer Name sollte angezeigt werden:

SRV-DC01

3. Optional in CMD prüfen:

Hinweise

- Ein eindeutiger Name ist für die spätere Einrichtung von Active Directory unverzichtbar

- Namen sollten kurz, klar und aussagekräftig sein

- Screenshots helfen, den Prozess nachvollziehbar zu machen und für Dokumentation/Portfolio zu verwenden

Installation von Serverrollen auf Windows Server 2022

Die Installation von Rollen ermöglicht dem Server, spezifische Funktionen auszuführen:

- Active Directory Domain Services (AD DS) → zentrale Benutzer- und Gruppenverwaltung

- DNS-Server → Namensauflösung innerhalb des Netzwerks

- DHCP-Server (vorbereitet) → automatische IP-Adressvergabe an Clients

Hinweis

- Rollen bilden die Grundlage für den Aufbau eines Unternehmensnetzwerks

- Eine klare Rollenverteilung erleichtert spätere Administration und Wartung

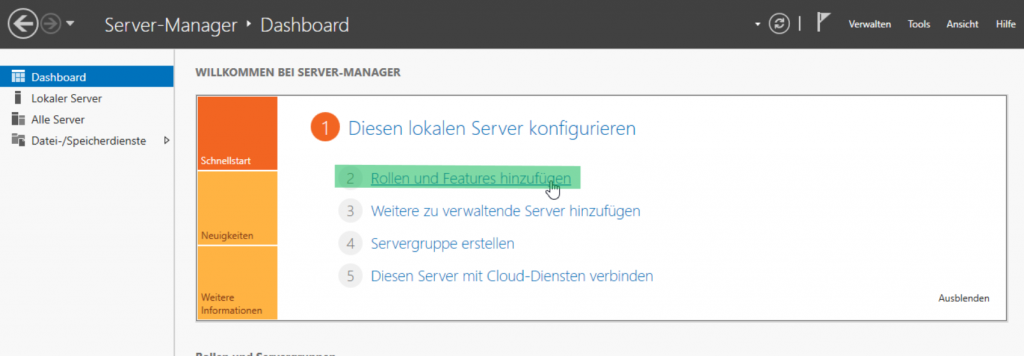

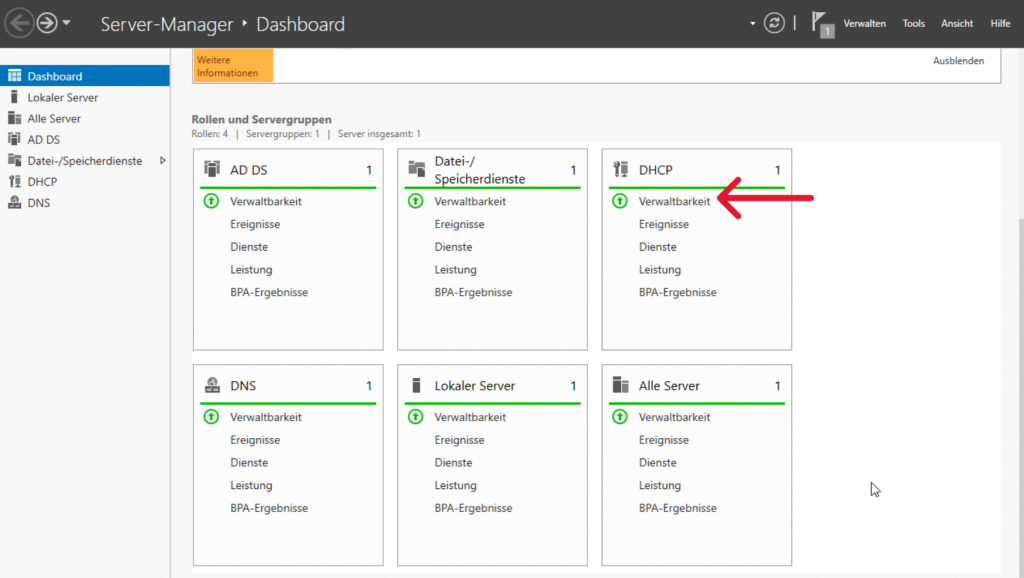

Schritt 1: Add Roles and Features Wizard starten

- Im Server Manager oben rechts auf „Manage“ bzw. „Verwalten“ klicken oder direkt auf auf Dashboard „Rollen und Features hinzufügen.

- „Add Roles and Features“ auswählen

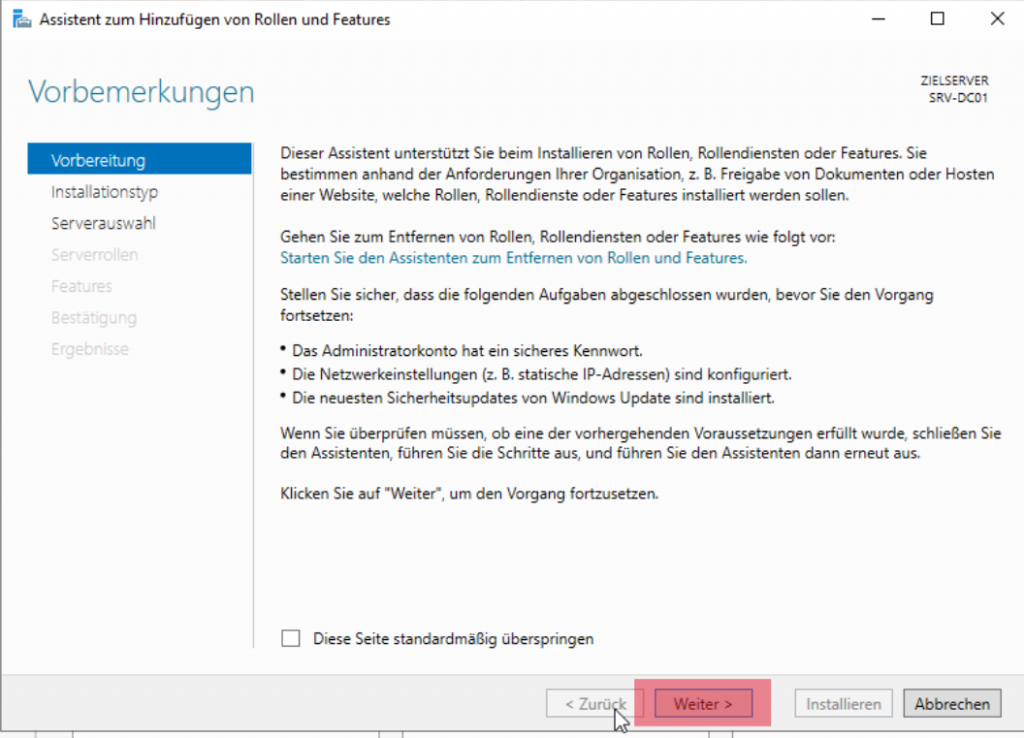

A. Vorbemerkungen (Before you begin)

Beschreibung:

- Das Fenster informiert über Voraussetzungen und wichtige Hinweise vor der Installation.

Wichtige Punkte:

- Administrative Berechtigungen sind erforderlich

- Server sollte ständig erreichbar sein und Netzwerkzugang haben

- Einige Rollen erfordern einen automatischen Neustart

Aktion:

- Auf Next / Weiter klicken

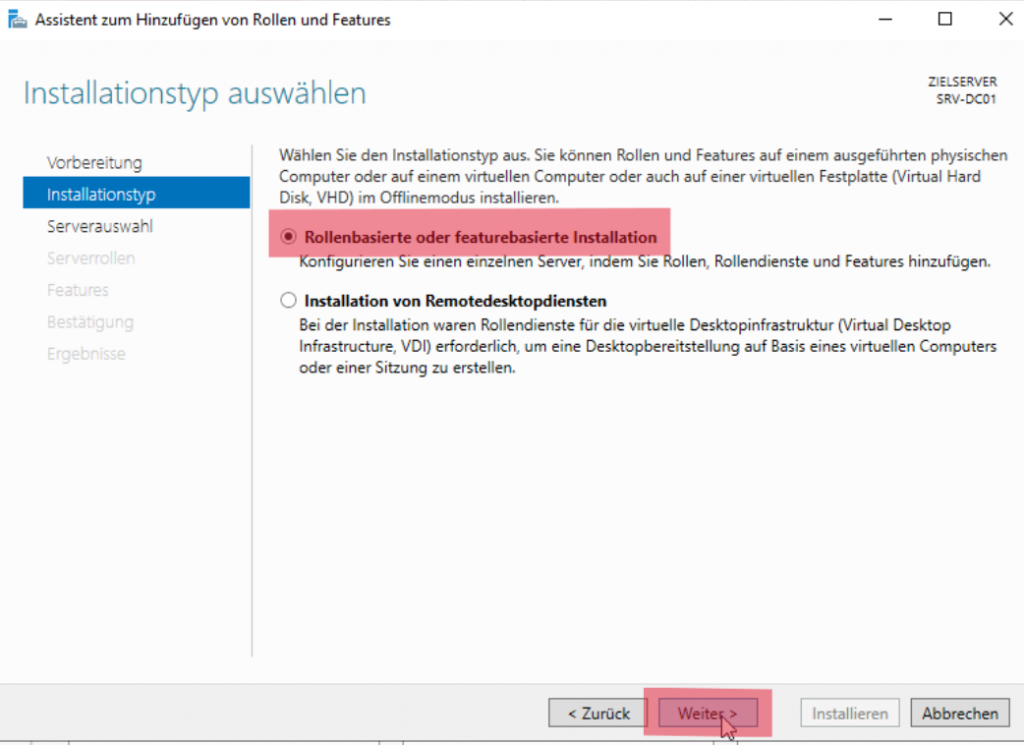

B. Installationstyp auswählen

Optionen:

- Role-based or feature-based installation → Installation auf einem einzelnen Server (Standard)

- Remote Desktop Services installation → für spezielle RDS-Szenarien

Aktion:

- „Role-based or feature-based installation“ auswählen → Next / Weiter

Hinweis:

- Für ein AD-Labor ist die Role-based Installation der richtige Typ

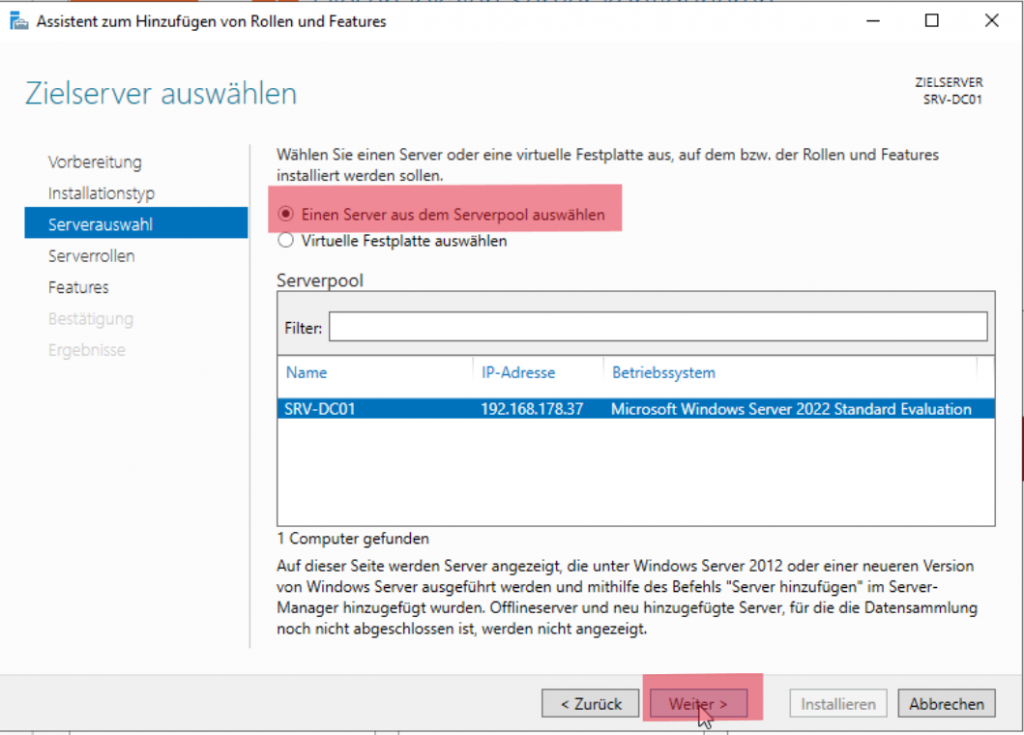

C. Zielserver auswählen

Beschreibung:

- Hier wird festgelegt, auf welchem Server die Rollen installiert werden sollen

Aktion:

- Den lokalen Server

SRV-DC01auswählen → Next / Weiter

Hinweis:

- Stelle sicher, dass der richtige Server ausgewählt ist, sonst werden die Rollen auf einem falschen Server installiert

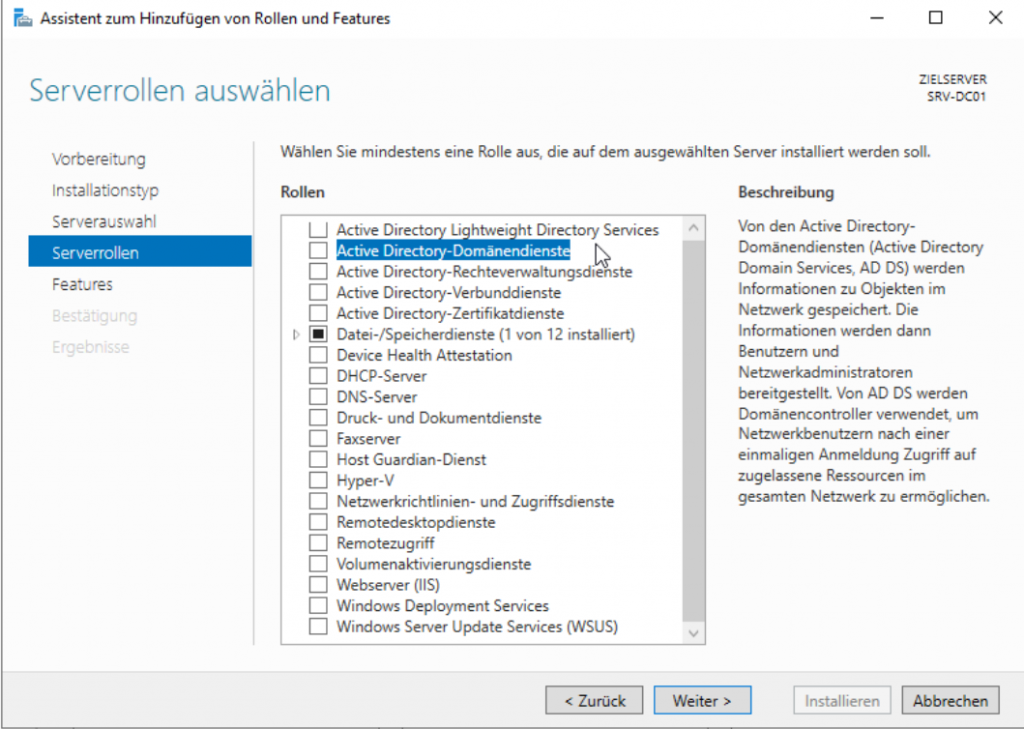

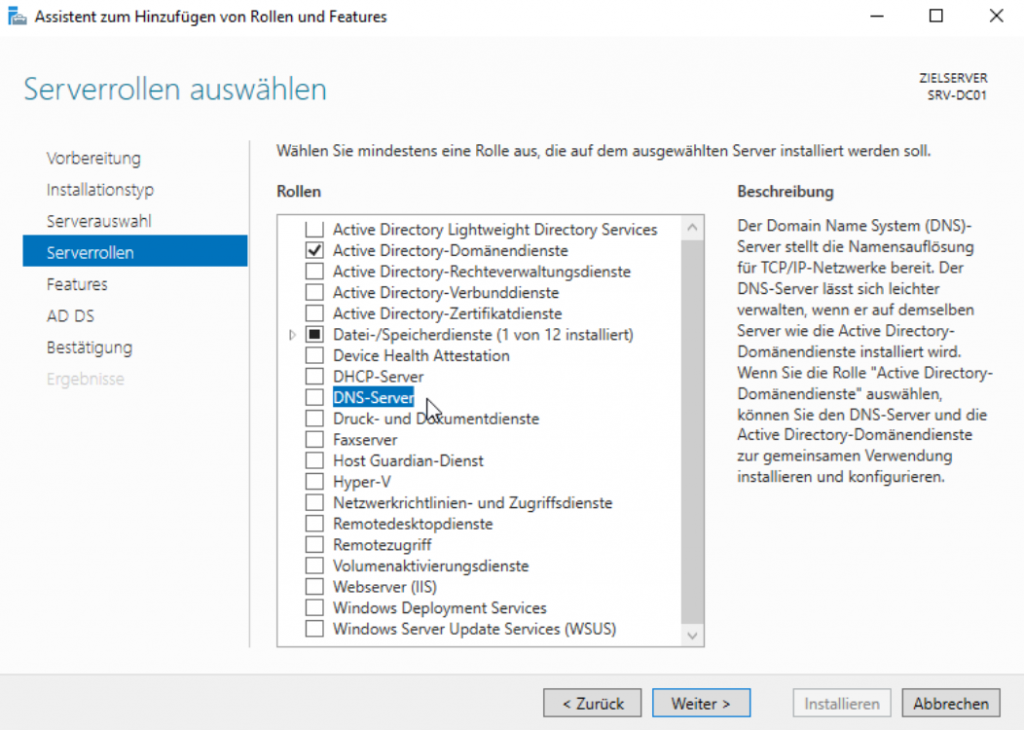

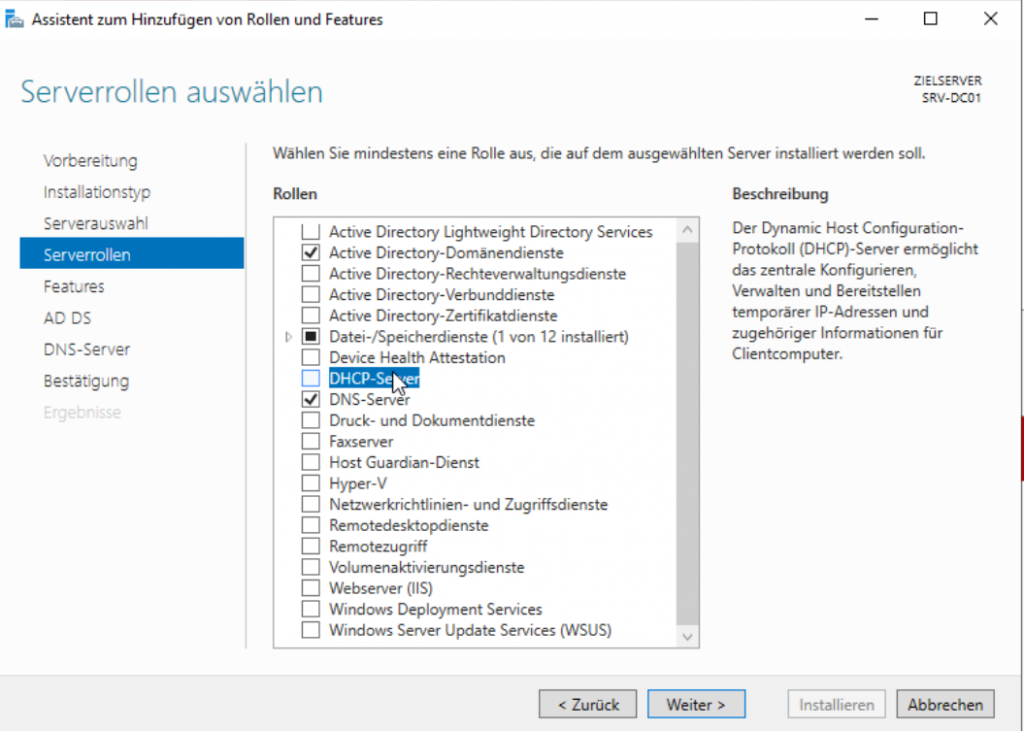

D. Serverrollen auswählen

Beschreibung:

- AD DS, DNS und DHCP können hier ausgewählt werden

Aktion:

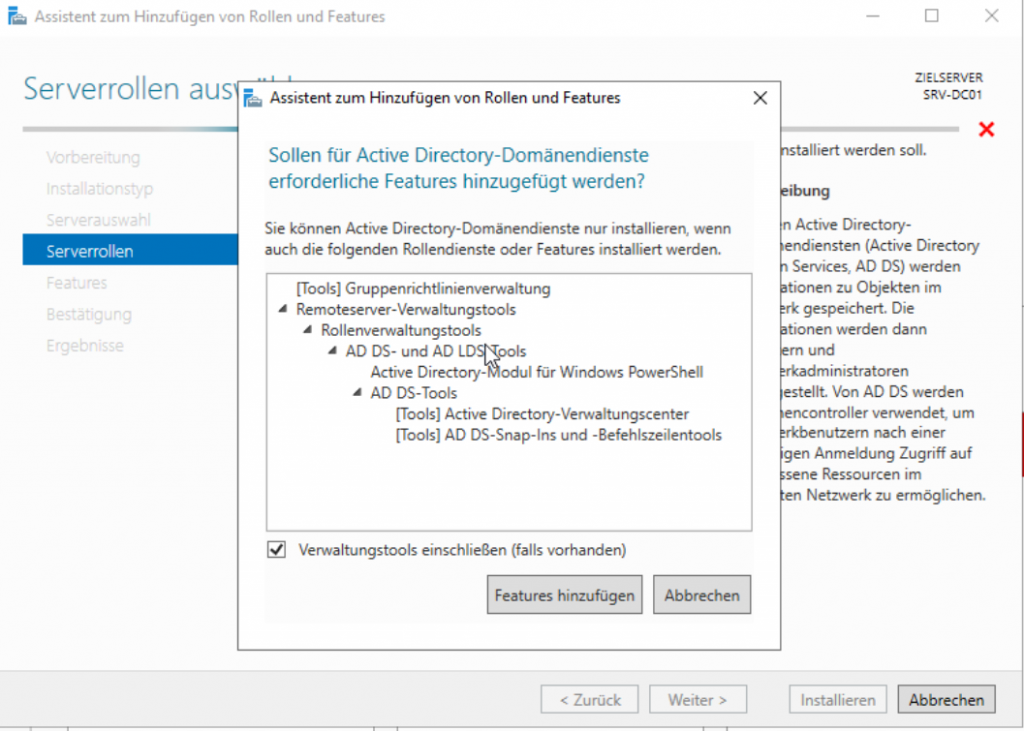

- Active Directory Domain Services (AD DS) auswählen → „Add Features“ klicken

- DNS Server auswählen

- Optional: DHCP Server auswählen (wird später konfiguriert) → Next / Weiter

Screenshot 4: Serverrollen auswählen

Hinweise:

- AD DS muss vor DNS installiert werden, um spätere Probleme bei der Domänen-Promotion zu vermeiden

- DHCP wird erst nach Autorisierung für Clients aktiv

E. Features auswählen

Beschreibung:

- Zusätzliche Features wie .NET Framework oder Management Tools werden automatisch vorgeschlagen

Aktion:

- Default-Features beibehalten → Next / Weiter

Hinweis:

- Keine Änderungen nötig für ein Standard-AD-Labor

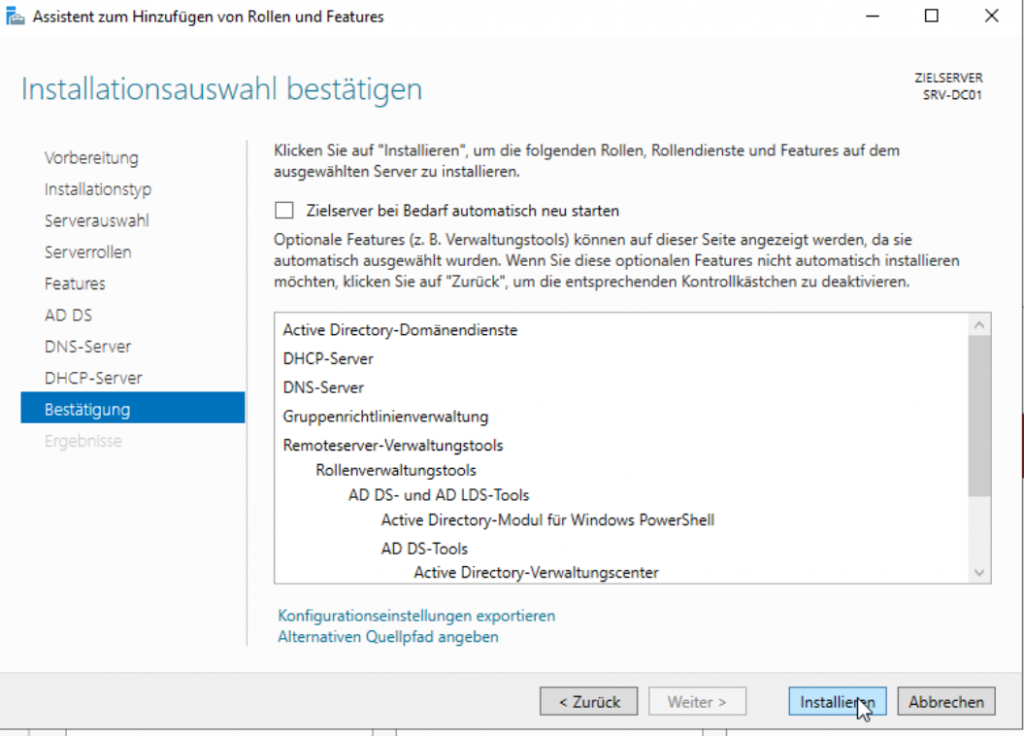

F. Bestätigungsfenster

Beschreibung:

- Übersicht über die gewählten Rollen und Features

- Option: Restart the destination server automatically if required aktivieren

Aktion:

- Auswahl prüfen → Install / Installieren klicken

Hinweise:

- Überprüfen, ob alle Rollen korrekt ausgewählt sind

- Automatischer Neustart ist sinnvoll, da AD DS und DNS einen Neustart benötigen

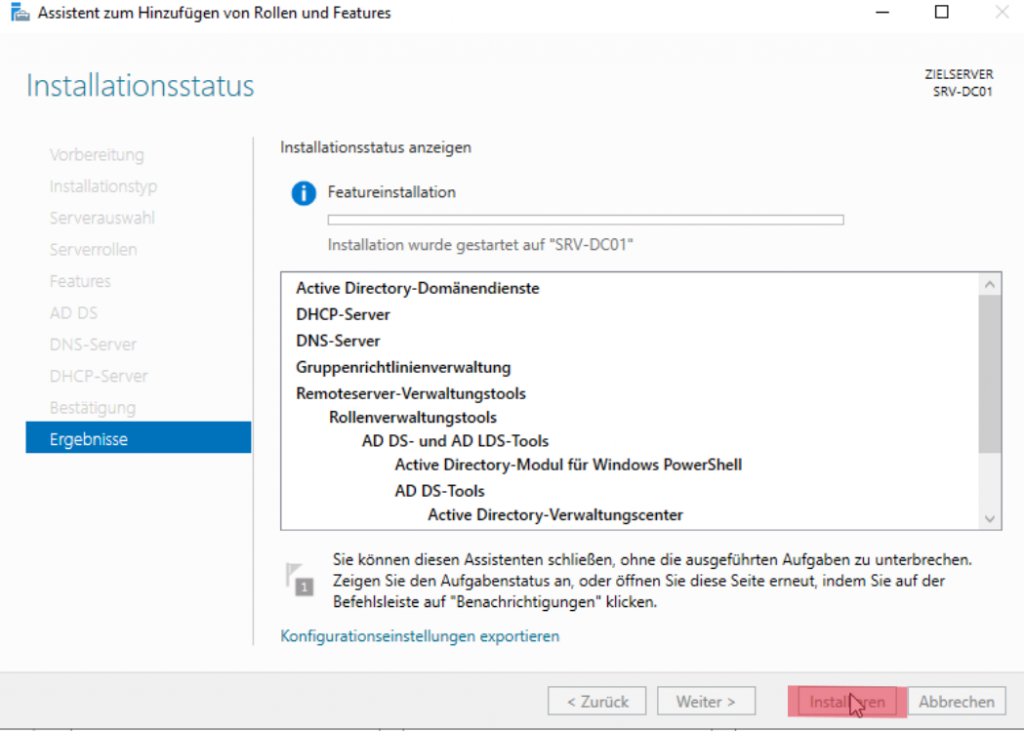

G. Installationsfortschritt und Ergebnisse

Beschreibung:

- Fortschritt wird angezeigt, nach Abschluss Meldung Installation succeeded

Aktion:

- Nach Installation ggf. Neustart durchführen

- Bereit für den nächsten Schritt: Promotion zum Domain Controller

Hinweise:

- DNS ist jetzt installiert, aber noch nicht konfiguriert

- AD DS ist installiert, aber Server ist noch kein Domain Controller

- DHCP installiert, aber noch nicht autorisiert

Promotion zum Domain Controller

Der Server wird nach der Rolleninstallation zum Domain Controller (DC) hochgestuft.

- Erstellung einer neuen Gesamtstruktur und Domäne (

firma.local) - Konfiguration von DNS und Verzeichnisdiensten

- Festlegung des DSRM-Kennworts für Notfallwiederherstellung

Hinweis:

- Erst nach der Promotion ist der Server voll funktionsfähig als AD-Domain Controller.

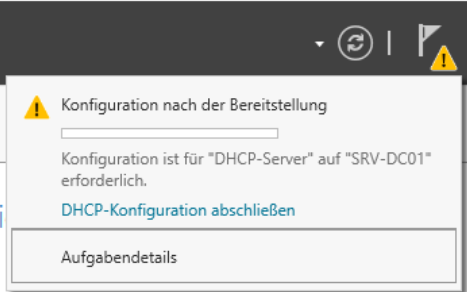

A. Start der Promotion

- Nach der Installation von AD DS öffnet sich im Server Manager ein Post-Deployment-Warnhinweis: „Promote this server to a domain controller“

- Auf Promote this server to a domain controller klicken

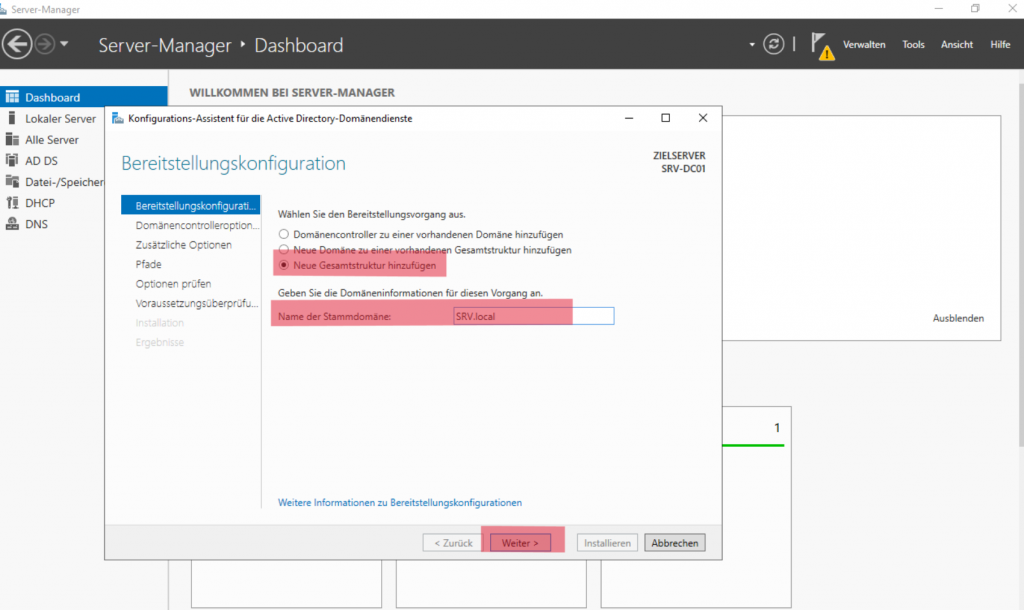

B. Bereitstellungsoptionen

Optionen im Wizard:

- Add a domain controller to an existing domain → für bestehende Domäne

- Add a new domain to an existing forest → neue Domäne in bestehender Struktur

- Add a new forest → neue Gesamtstruktur (für unser Labor)

Aktion:

- „Add a new forest“ auswählen

- Root domain name:

SRV.localeingeben → Next / Weiter

Hinweise:

- Der Domänenname sollte klar, kurz und einzigartig sein

- Für Testumgebungen

.localempfohlen

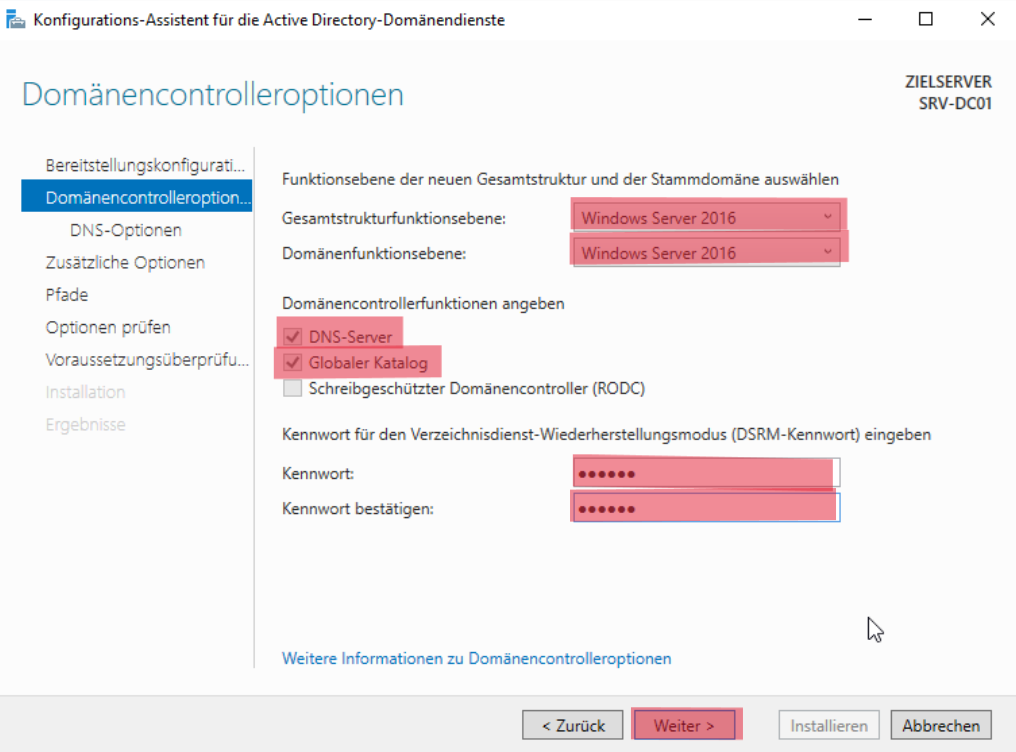

C. Funktionsstufen

Auswahl der Funktionsebenen:

- Gesamtstruktur: Windows Server 2016

- Domäne: Windows Server 2016

Aktion:

- Auswahl bestätigen → Next / Weiter

Hinweis:

- Funktionsebene bestimmt verfügbare AD-Features

- Neuere Ebenen bieten mehr Sicherheits- und AD-Funktionen

D. Domain Controller Optionen

Optionen:

- DNS Server –> JA

- Global Catalog (GC) –> Ja

- Read-only Domain Controller (RODC) –> Nein

DSRM-Kennwort:

- Starkes Kennwort festlegen → Wiederherstellung des AD im Notfall

Hinweise:

- DNS-Server ist erforderlich für Namensauflösung innerhalb der Domäne

- Global Catalog notwendig für Login und AD-Abfragen

- DSRM-Kennwort unbedingt notieren

E. DNS-Delegierung

- Standardmäßig keine Delegierung, da keine übergeordnete Zone existiert

- Klick auf Next / Weiter

Hinweis:

- Keine Aktion nötig für neue Gesamtstruktur

F. Pfade für Daten, Protokolle und SYSVOL

- Standardpfade:

- Database:

C:\Windows\NTDS - Log files:

C:\Windows\NTDS - SYSVOL:

C:\Windows\SYSVOL

- Database:

- Optional Pfade anpassen → Next / Weiter

Hinweise:

- Standardpfade ausreichend für Testumgebungen

- Für produktive Umgebungen SSDs oder separate Partitionen empfohlen

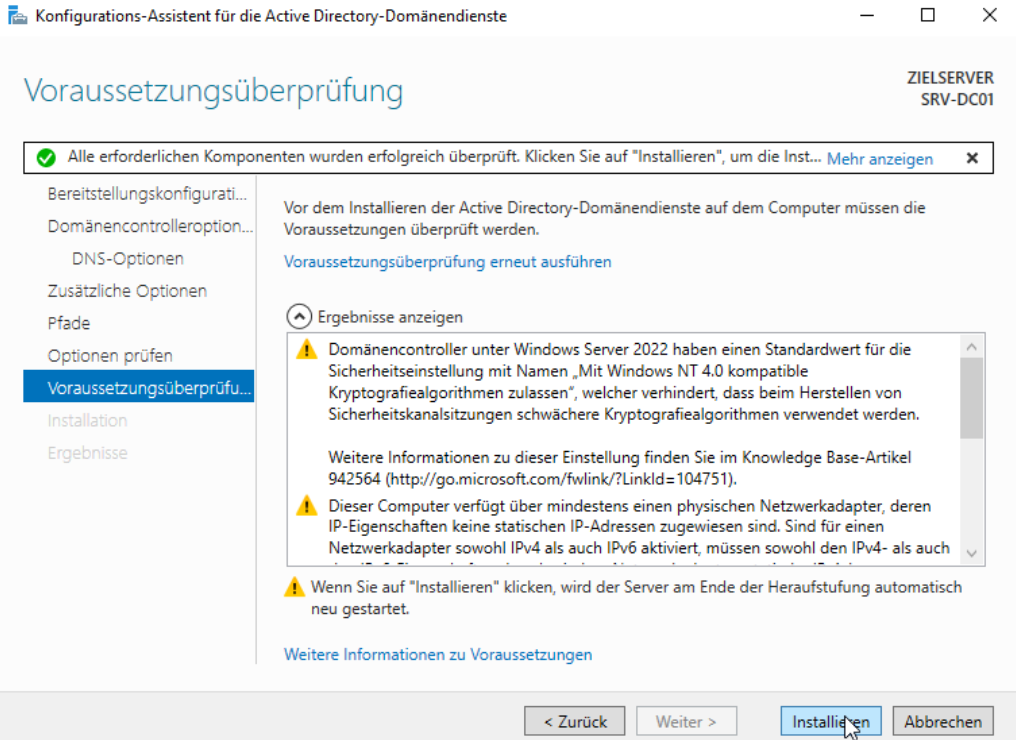

G. Voraussetzungsprüfung

- Wizard überprüft Voraussetzungen

- Hinweise beachten:

- Sicherheitsoptionen (NT 4.0 kompatible Kryptografie)

- Statische IP muss gesetzt sein

- Install / Installieren klicken → Installation startet

Hinweis:

- Installation dauert einige Minuten

- Server wird nach Abschluss automatisch neu gestartet

H. Abschluss

- Nach Neustart:

- Server ist Domain Controller + DNS + Global Catalog

- Domäne aktiv:

SVR.local - DC bereit für Benutzer, Clients und weitere Dienste

Hinweise:

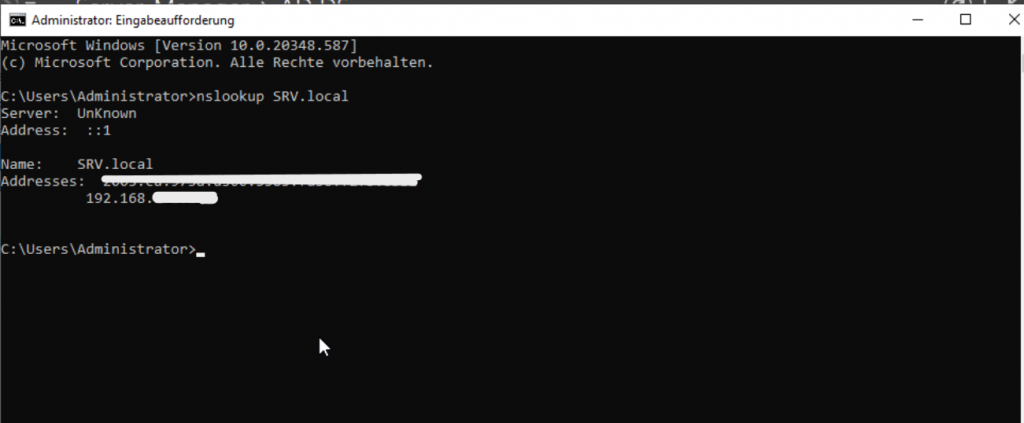

- Überprüfung:

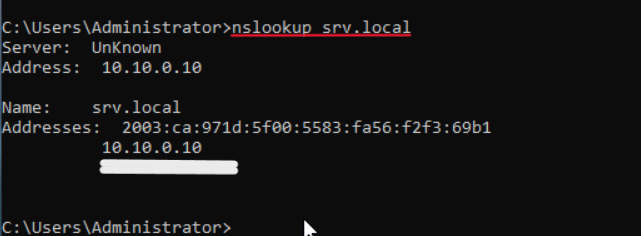

Active Directory Users and Computers→ OU-Struktur sichtbar - DNS-Auflösung testen:

nslookupauf Domain Controller - Client kann Domäne beitreten

Konfiguration des DHCP-Servers

A. DHCP-Server: Nachinstallation, Autorisierung und Zusammenfassung

Im Anschluss an die Installation der Rolle „DHCP-Server“ wird der Server in derDomäne SRV.local autorisiert und betriebsbereit gemacht. In diesem Schritt erfolgt noch keine Einrichtung eines Bereichs (Scope), sondern nur die grundlegende Autorisierung im Active Directory.

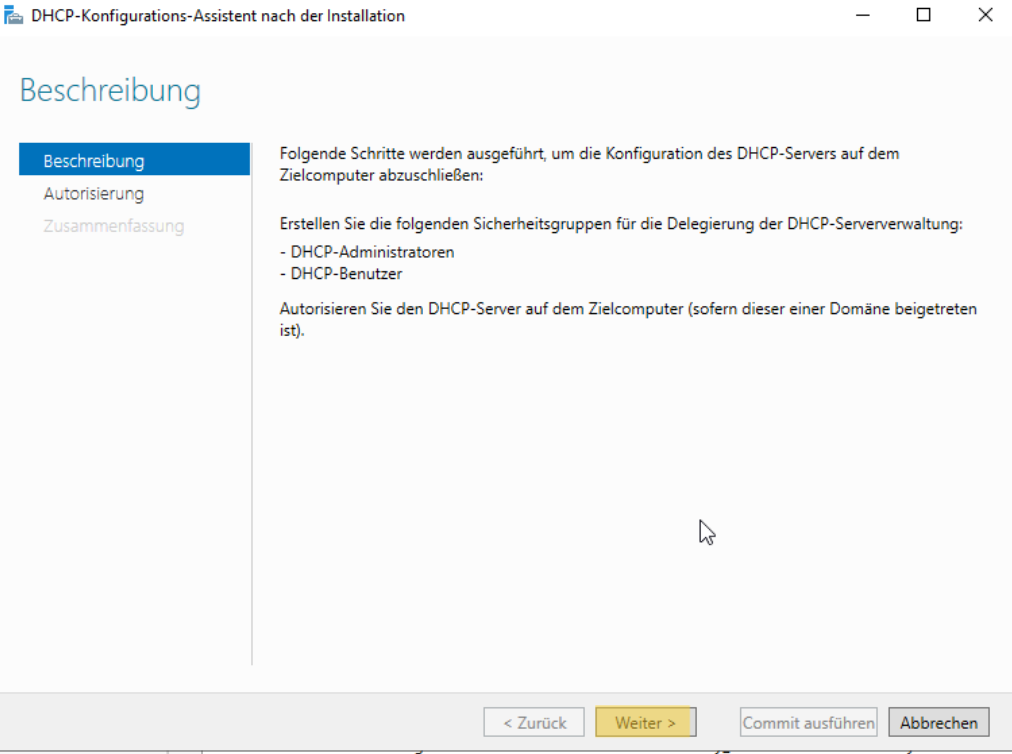

Schritt 1 – Beschreibung

Nach Abschluss der Rolleninstallation erscheint im Server-Manager ein Hinweis „Konfiguration abschließen“.

Beim Öffnen des Assistenten wird im ersten Fenster („Beschreibung“) eine kurze Übersicht über den Server angezeigt.

Hier werden Servername, Domäne und IP-Adresse dargestellt.

Der Administrator bestätigt diese Angaben mit „Weiter“.

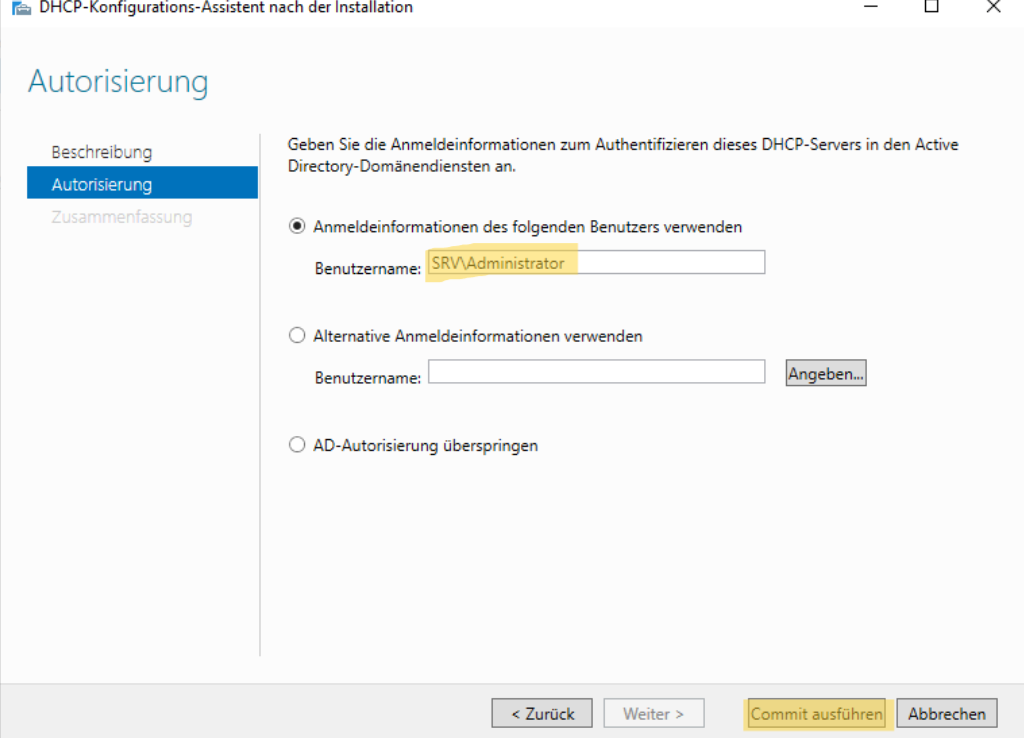

Schritt 2 – Autorisierung

Im nächsten Schritt („Autorisierung“) muss der DHCP-Server in den Active Directory-Domänendiensten autorisiert werden.

Hierzu stehen zwei Möglichkeiten zur Verfügung:

- Anmeldeinformationen des folgenden Benutzers verwenden:

Diese Option ist zu wählen, wenn man bereits mit einem Domänen-Administrator angemeldet ist (z. B.Administrator@SVR.local). - Alternative Anmeldeinformationen verwenden:

Hier können explizit die Anmeldedaten eines Domänen-Administrators angegeben werden (z. B.SRV\Administratormit Kennwort).

Die Option „AD-Autorisierung überspringen“ ist in einer Domänenumgebung nicht zu verwenden, da ohne Autorisierung keine IP-Adressen verteilt werden können.

Nach Eingabe oder Auswahl der passenden Anmeldeinformationen klickt der Administrator auf „Weiter“ bzw.“Commit ausführen“

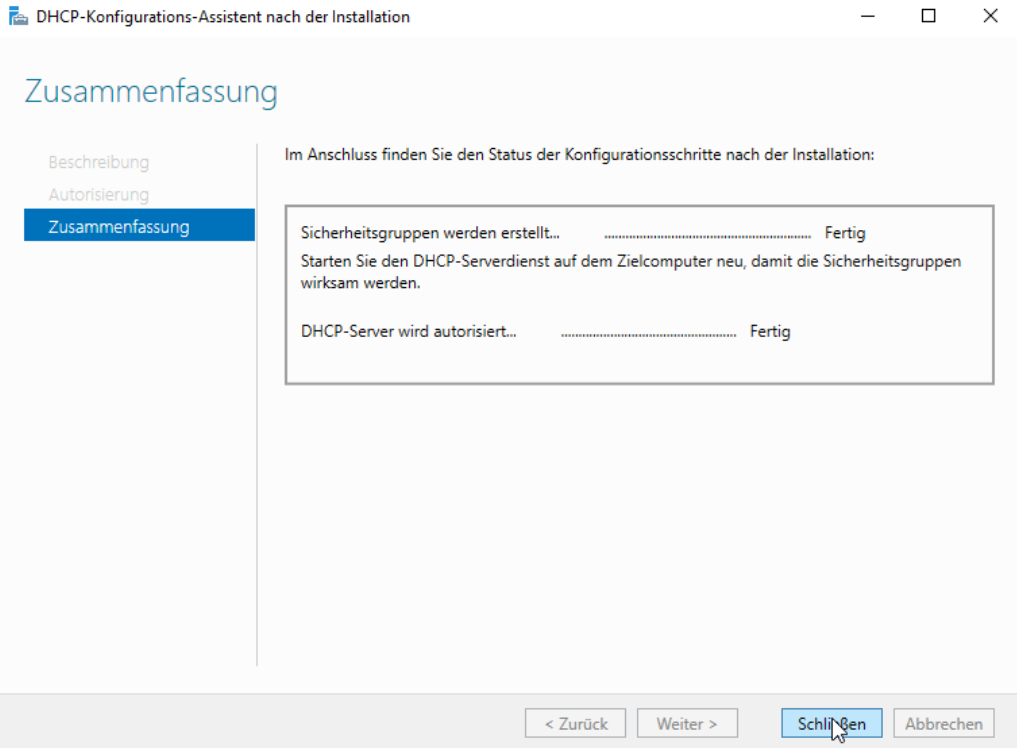

Schritt 3 – Zusammenfassung

Im letzten Fenster des Assistenten („Zusammenfassung“) werden alle Einstellungen angezeigt.

Der Administrator überprüft die Angaben und startet die Autorisierung mit „Commit“ bzw. „Übernehmen“.

Nach kurzer Zeit erscheint die Meldung, dass der DHCP-Server erfolgreich im Active Directory autorisiert wurde.

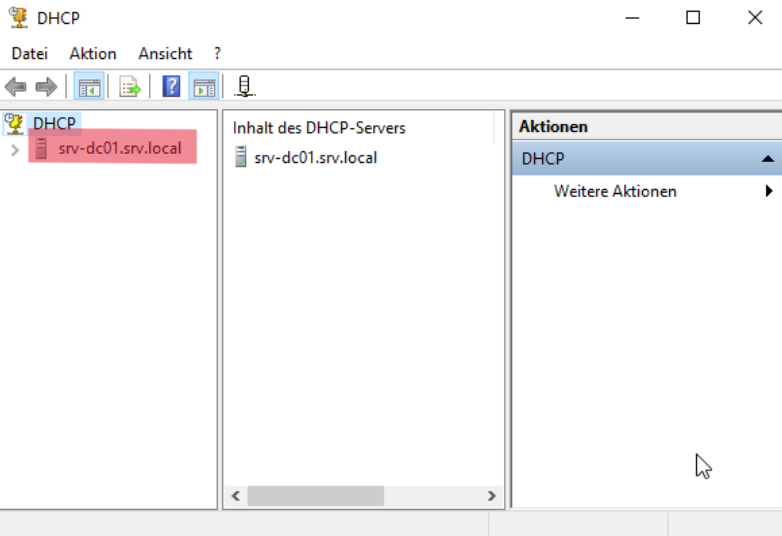

Kontrolle:

Im Server Manager → Tools → DHCP wird der Server mit einem grünen Pfeil angezeigt. Das bedeutet, er ist autorisiert und bereit zur weiteren Konfiguration.

Hinweis:

- Erst nach erfolgreicher Autorisierung kann der DHCP-Server IP-Adressen an Domänenclients vergeben.

- Die eigentliche Adressvergabe erfolgt in einem separaten Schritt durch Anlegen von Scopes/Bereichen

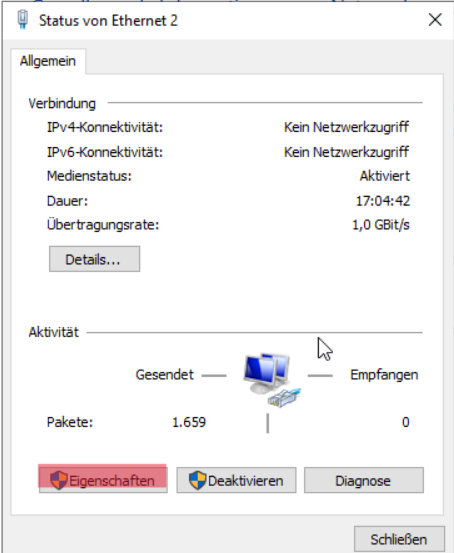

B. Vorbereitung: Netzwerkkarten konfigurieren

Nach der Installation des DHCP-Servers wurde dem Windows Server eine zweite Netzwerkkarte hinzugefügt.

Diese dient als internes LAN, über das die Clients im virtuellen Netzwerk mit IP-Adressen versorgt werden.

Die erste Netzwerkkarte bleibt für den Zugang ins externe Netzwerk (z. B. Internet) bestehen.

| Schnittstelle | Zweck | IP-Adresse | Subnetzmaske | Gateway | DNS |

|---|---|---|---|---|---|

| NIC 1 (WAN/Extern) | Verbindung zur Router / Internet | 192.168.x.x (per DHCP von Router) | 255.255.255.0 | 192.168.x.x (Router) | 192.168.x.x oder 1.1.1.1, 8.8.8.8 |

| NIC 2 (LAN/Intern) | internes Netz für Clients, DHCP & DNS | 10.10.0.10 (statisch) | 255.255.255.0 | leer (kein Gateway auf der LAN-Karte) | 10.10.0.10 (eigener DNS) |

Hinweise für die Praxis:

- Auf der LAN-Schnittstelle immer eine statische IP vergeben, sonst funktioniert DHCP/DNS nicht zuverlässig.

- Auf der LAN-Schnittstelle kein Gateway eintragen, um Routing-Probleme zu vermeiden.

- DNS auf LAN-Schnittstelle zeigt auf den eigenen Server (10.10.0.10).

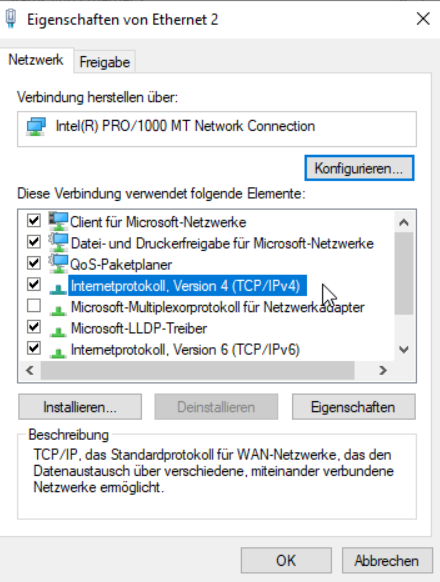

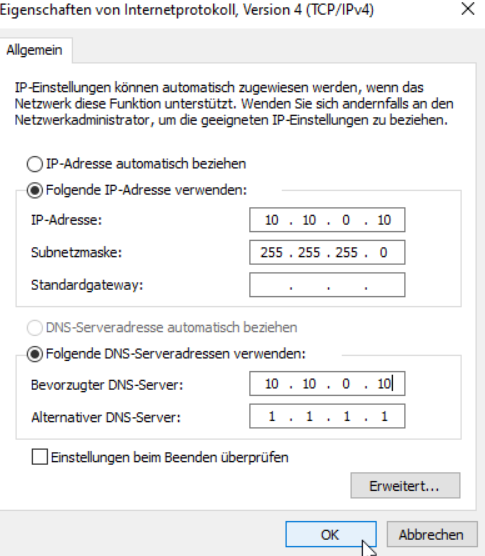

C. Konfiguration des internen LAN-Adapters

- Rechtsklick auf den zweiten Netzwerkadapter → Eigenschaften.

- Auswahl von Internetprotokoll Version 4 (TCP/IPv4) → Eigenschaften.

- Aktivierung von Folgende IP-Adresse verwenden.

- Eintragung der folgenden Werte:

- IP-Adresse:

10.10.0.10 - Subnetzmaske:

255.255.255.0 - Standardgateway: (leer lassen)

- Bevorzugter DNS-Server:

10.10.0.10(der Server selbst als Domain Controller und DNS-Server)

- IP-Adresse:

Screenshot: IPv4-Konfiguration des internen Adapters

Bedeutung dieser Konfiguration

- Der Server hat nun eine dedizierte IP im internen Netz (10.10.0.0/24).

- Diese IP (

10.10.0.10) wird in DHCP-Optionen als DNS-Server eingetragen, sodass Clients automatisch den Domain Controller finden. - Über die zweite Netzwerkkarte können Clients DHCP-Leases, Namensauflösung (DNS) und Domain-Joins erhalten.

- Die Trennung von Internet- und Intranet-Verkehr erhöht Übersichtlichkeit und Stabilität im Projekt.

Achtung: Wird diese Konfiguration nicht durchgeführt, kann der DHCP-Server keine gültigen Optionen an Clients weitergeben, da 10.10.0.10 sonst nicht als gültige IP erkannt wird.

Damit ist die Grundkonfiguration der zweiten Netzwerkkarte abgeschlossen.

Im nächsten Schritt erfolgt die Einrichtung der DHCP-Optionen (Gateway, DNS, Domänenname) für den zuvor erstellten Adressbereich (Scope).

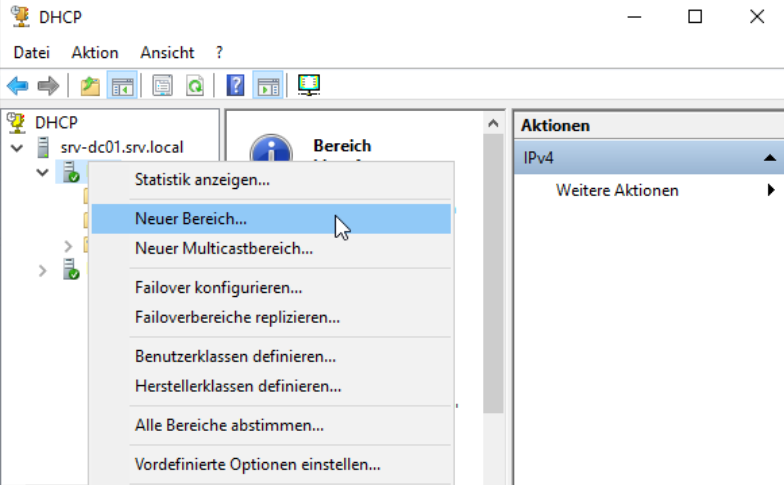

Einrichtung des DHCP-Bereichs (Scope)

Nach der erfolgreichen Installation und Autorisierung des DHCP-Servers wird nun ein neuer DHCP-Bereich (Scope) eingerichtet.

Der Scope definiert, welche IP-Adressen der Server automatisch an die Clients im internen Netz vergibt und welche Netzwerkeinstellungen diese Clients erhalten.

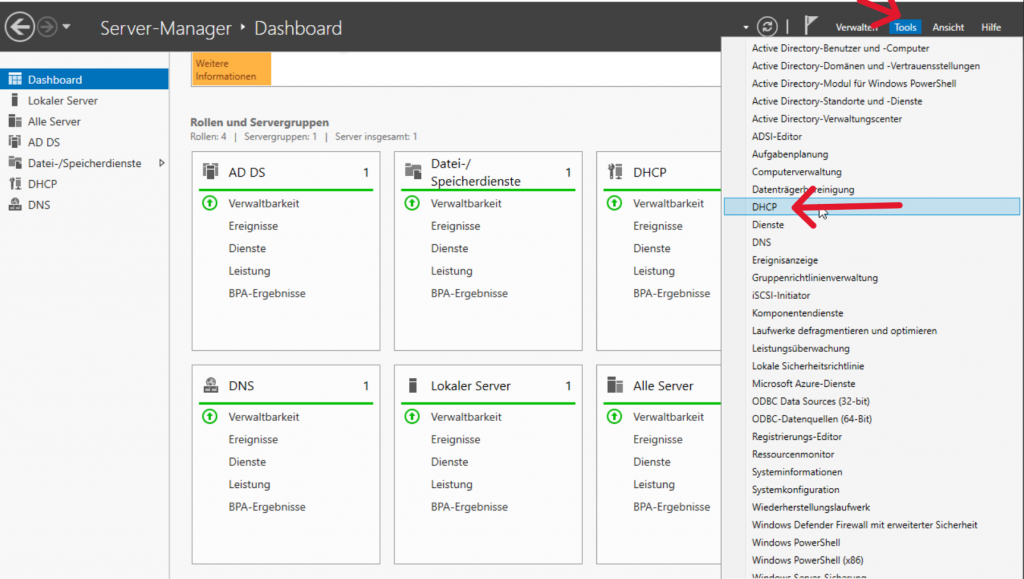

A. Aufruf der DHCP-Verwaltung

- Im Server Manager oben rechts auf „Tools“ klicken.

- „DHCP“ auswählen.

3. Es öffnet sich die DHCP-Verwaltungskonsole.

4. In der linken Baumstruktur den Server ausklappen.

5. Auf „IPv4“ rechtsklicken und „Neuer Bereich…“ wählen.

Screenshot 2: Neuer Bereich einrichten

Der Assistent für einen neuen Bereich startet.

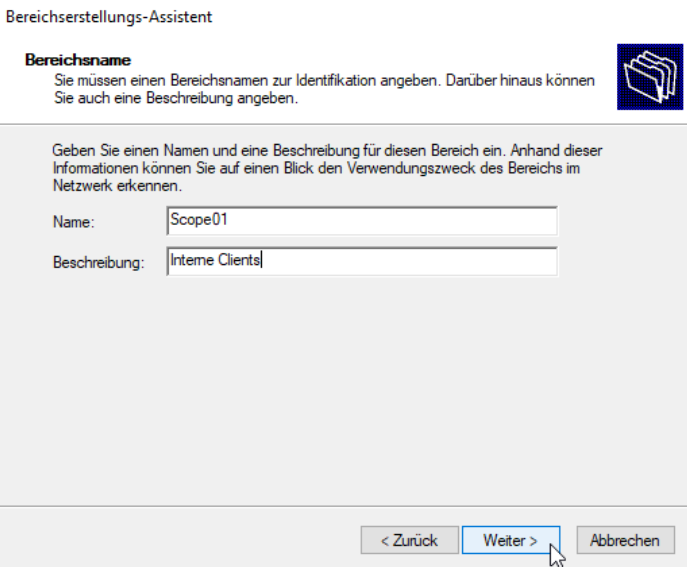

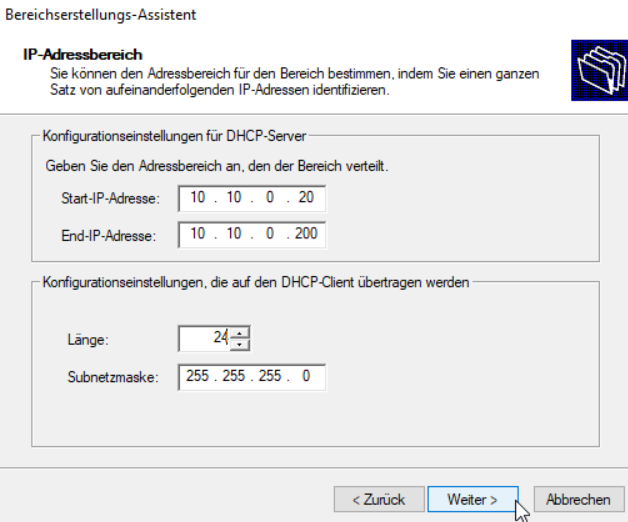

B. Eingabe der Bereichsparameter im Assistenten

Im Assistenten werden nacheinander folgende Eingaben gemacht:

| Fenster / Einstellung | Wert / Beispiel |

|---|---|

| Name | Scope01 |

| Beschreibung | Interne Clients |

| Start-/End-IP | 10.10.0.20 – 10.10.0.200 |

| Subnetzmaske | 255.255.255.0 |

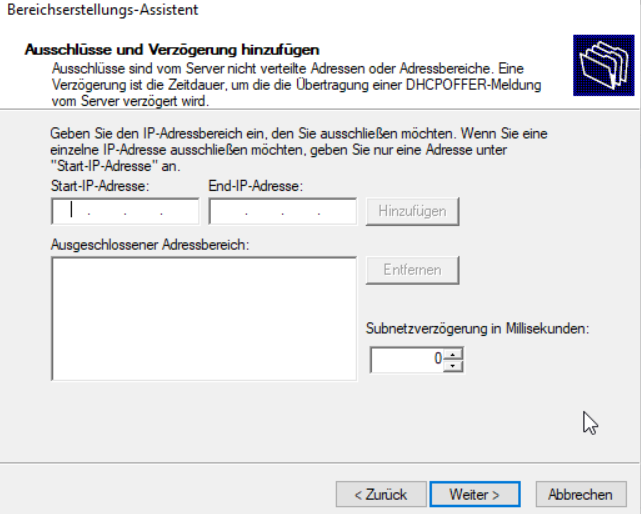

| Ausschlüsse | (reservierte IPs) wenn du IPs für Server oder andere Clients reservieren möchtest |

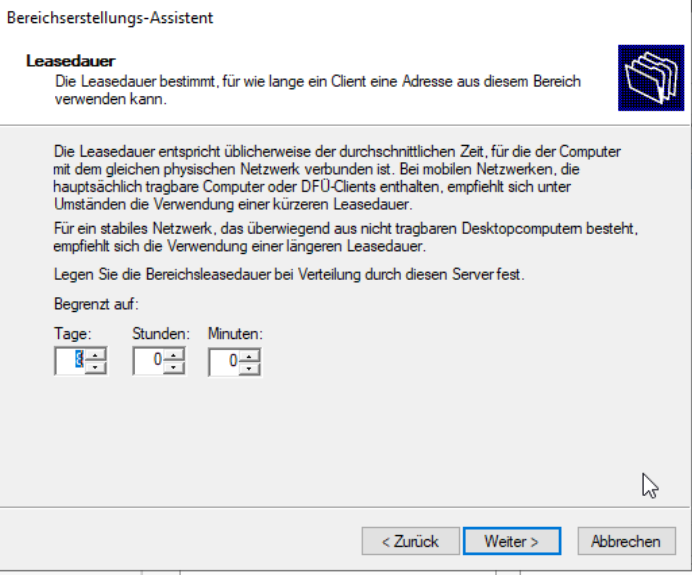

| Lease-Dauer | 8 Tage |

Screenshot 3: Eingabe der Bereichsparameter im Assistenten

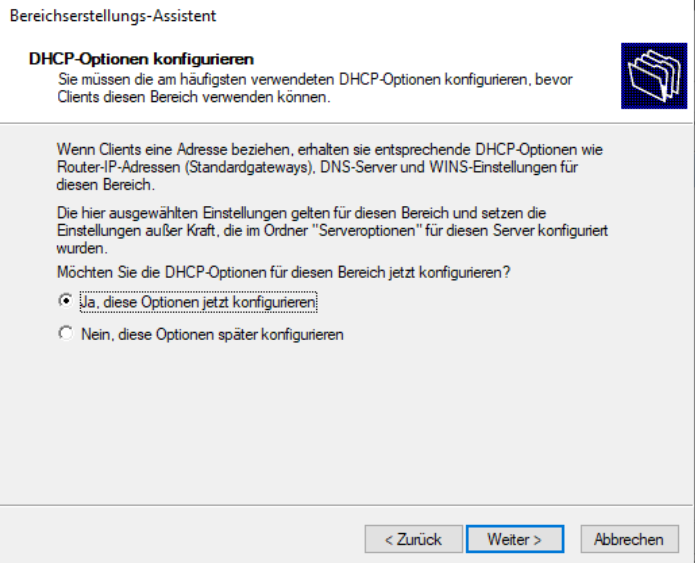

C. DHCP-Optionen konfigurieren

Im nächsten Schritt „Ja“ auswählen bei „Möchten Sie DHCP-Optionen in diesem Bereich konfigurieren?“ und folgende Optionen setzen:

| Option | Wert |

|---|---|

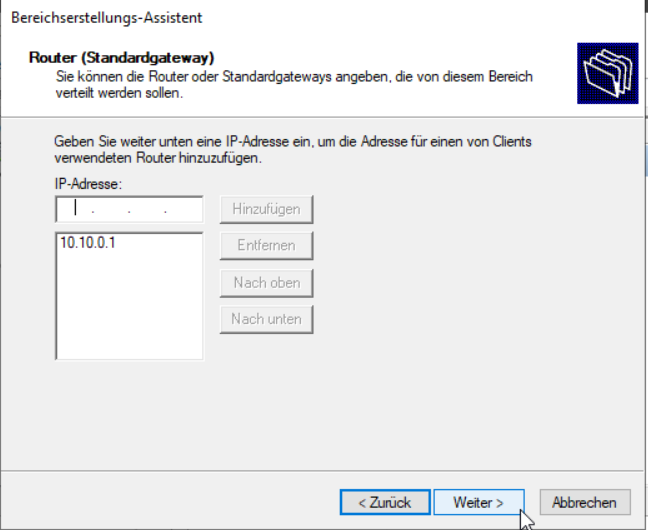

| Standard-Gateway | 10.10.0.1 oder andere IP |

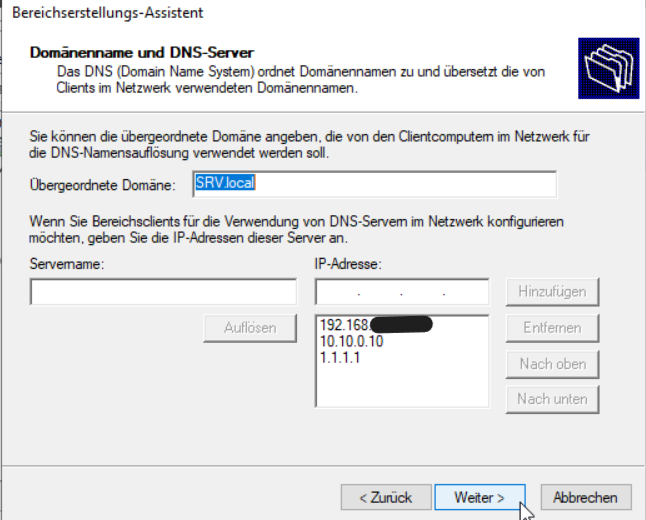

| DNS-Server | 10.10.0.10 (IP des Domain Controllers / DNS) |

| Domänenname | SRV.local |

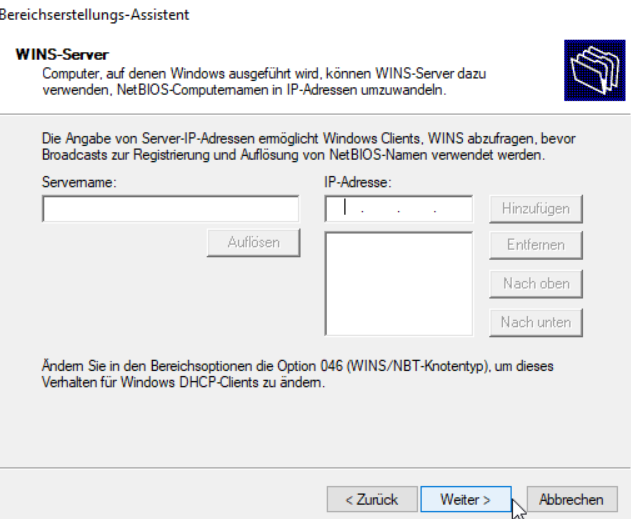

| WINS | leer lassen |

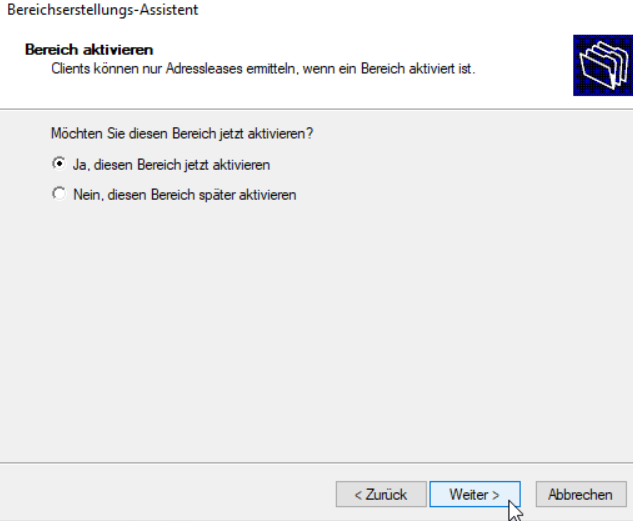

| Bereich aktiviert | Ja |

Schritte:

- „Ja, diese Optionen jetzt konfigurieren“ auswählen

- Weiter klicken

Standard-Gateway (Router)

- IP deines LAN-Gateways eintragen (meist pfSense-LAN oder dein Router).

- In deinem Fall z. B. 10.10.0.1

- Hinzufügen klicken

- Weiter

💡 Erklärung: So wissen Clients, wohin sie Pakete außerhalb des Subnetzes schicken müssen.

Domänenname und DNS-Server

- Domänenname: deine AD-Domäne, z. B.

firma.local - Bevorzugter DNS-Server: IP deines Domain Controllers/DNS-Servers

- in deinem Fall 10.10.0.10

- Alternativer DNS-Server (optional): z. B.

1.1.1.1oder8.8.8.8 - Weiter

💡 Erklärung: So werden Clients automatisch an den richtigen DNS-Server gebunden und können deine Domäne auflösen.

WINS-Server (optional)

- leer lassen (nicht mehr nötig)

- Weiter

Bereich jetzt aktivieren

- „Ja, diesen Bereich jetzt aktivieren“

- Weiter und Fertig stellen

Screenshot 4: DHCP-Optionen konfigurieren

Aufnahme des Clients in die Domäne

Nach der erfolgreichen Installation und Konfiguration von Active Directory, DNS und DHCP wird ein Client-PC in die Domäne aufgenommen, um die Funktionalität zu überprüfen.

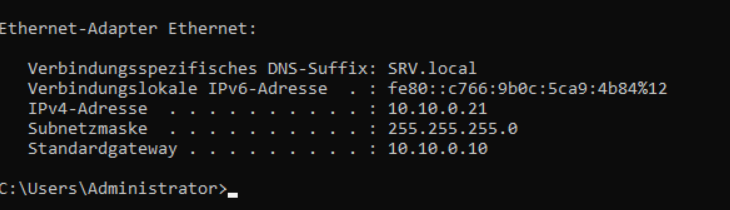

Voraussetzungen

- Der Client ist über die interne LAN-Bridge (z. B. 10.10.0.0/24) mit dem Domain Controller verbunden.

- Der Client erhält seine IP-Adresse per DHCP:

- IP z. B. 10.10.0.21

- Subnetzmaske 255.255.255.0

- Standardgateway 10.10.0.10

- DNS-Server 10.10.0.10 (IP des Domain Controllers)

- Der Domainname (z. B.

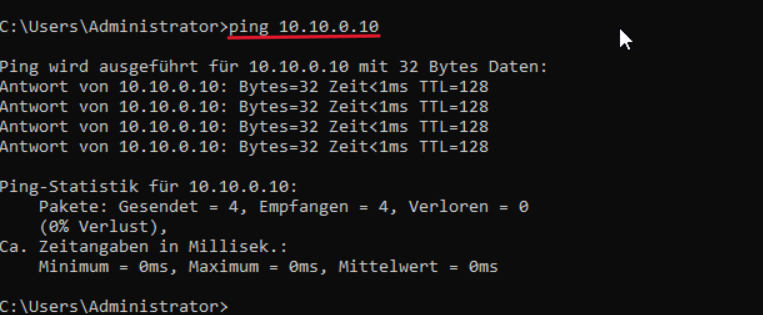

srv.local) ist korrekt eingerichtet und auflösbar. - Der Domain Controller ist erreichbar (Ping auf 10.10.0.10 erfolgreich).

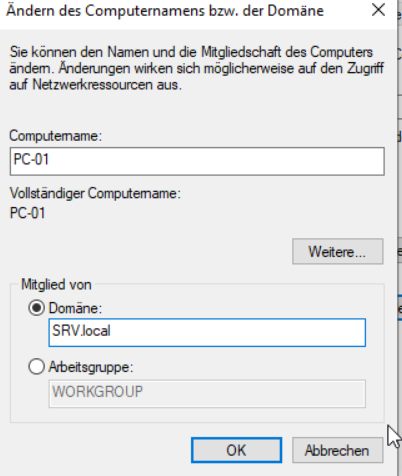

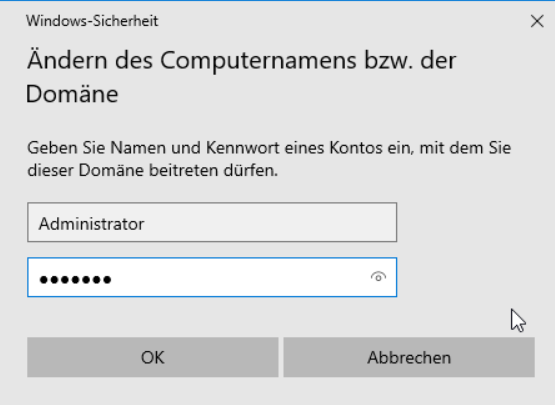

Domänenbeitritt am Client

- Systemsteuerung → System und Sicherheit → System öffnen.

- Rechts auf „Einstellungen ändern“ bei „Computername, Domäne und Arbeitsgruppe“ klicken.

- Im Fenster „Systemeigenschaften“ auf „Ändern…“ klicken.

- Bei „Mitglied von“ Domäne auswählen.

- Domänennamen exakt eingeben, z. B.

srv.local - Auf OK klicken.

- Aufforderung zur Eingabe von Anmeldeinformationen:

- Benutzername:

Administrator(Domänenadmin) - Passwort: Passwort des Domänenadmins

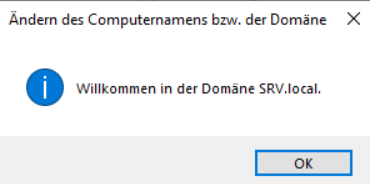

- Nach erfolgreicher Anmeldung erscheint eine Bestätigung, dass der Computer der Domäne beigetreten ist.

- Den Client neu starten, damit die Einstellungen wirksam werden.

Screenshot 2: Domänenbeitritt am Client

Typische Fehlerquellen und Hinweise

- DNS: Der Client muss als DNS-Server ausschließlich den Domain Controller eingetragen haben. Sonst schlägt der Beitritt fehl.

- Domänennamen: Nur vollständigen FQDN (z. B.

srv.local) verwenden, kein Leerzeichen. - Netzwerk: Client und DC müssen sich im selben IP-Subnetz befinden, und Firewalls dürfen nicht blockieren.

- Virtuelle Umgebung: In Proxmox muss die Netzwerkkarte des Clients mit der internen LAN-Bridge verbunden sein (NIC 2 des DC)

💡 Ergebnis:

Nach diesen Schritten ist der Client Mitglied der Domäne und kann sich mit Domänenbenutzern anmelden. Alle Gruppenrichtlinien und DNS-Einträge werden automatisch vom Domain Controller übernommen.

Tests nach dem Domänenbeitritt

Nachdem der Client erfolgreich in die Domäne aufgenommen wurde, sollte überprüft werden, ob alle relevanten Dienste (DNS, DHCP, Gateway, Gruppenrichtlinien) korrekt arbeiten.

Anmeldung mit Domänenkonto

- Client neu starten.

- Im Anmeldebildschirm auf „Andere Benutzer“ wechseln.

- Mit Domänenadministrator oder Domänenbenutzer anmelden:

- z. B.

Administrator@srv.localodersrv\Administrator

- z. B.

- Prüfen, ob Anmeldung ohne Fehler möglich ist.

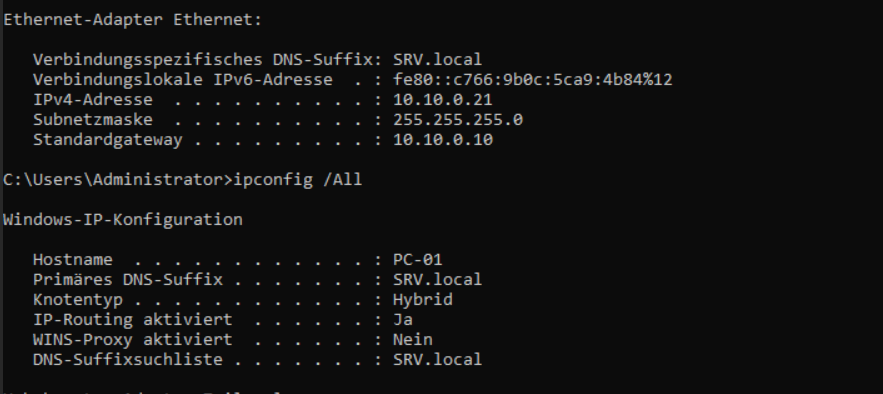

Überprüfung der Netzwerkkonfiguration

Auf dem Client in der Eingabeaufforderung:

ipconfig /all

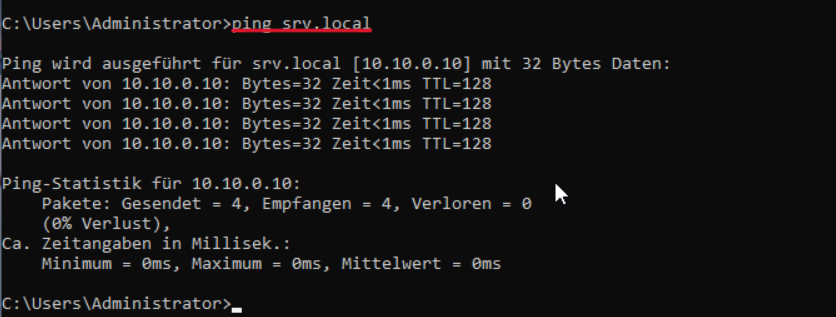

Namensauflösung testen

In der Eingabeaufforderung

Screenshot : Namensauflösung testen

Erwartetes Ergebnis:

- Ping auf

10.10.0.10undsrv.localfunktioniert. - nslookup löst den Domaincontroller korrekt auf.

Fazit des Projekts

Im Rahmen dieses Projekts wurde eine vollständige Windows-Server-Infrastruktur in einer virtualisierten Umgebung unter Proxmox aufgebaut. Ziel war es, typische Dienste einer Unternehmensumgebung (Active Directory, DNS, DHCP) bereitzustellen und deren Zusammenspiel mit einem Windows-Client zu demonstrieren.

Es wurden folgende Schritte erfolgreich umgesetzt:

- Installation von Windows Server 2022 als virtuelle Maschine in Proxmox.

- Einrichtung und Konfiguration der Netzwerkkarten, inklusive VirtIO-Treiber, um sowohl Internet- als auch LAN-Konnektivität sicherzustellen.

- Installation und Konfiguration von Active Directory Domain Services (AD DS) und DNS zur Bereitstellung einer zentralen Domäne.

- Installation und Konfiguration eines DHCP-Servers zur automatischen IP-Adressvergabe im internen LAN, inklusive Definition von Scope, Gateway und DNS-Optionen.

- Erstellung eines Windows-Clients als VM im LAN, automatischer Bezug der Netzwerkeinstellungen per DHCP und erfolgreicher Beitritt zur Domäne.

- Tests der Funktionsfähigkeit: IP-Zuweisung, Namensauflösung, Anmeldung mit Domänenkonto, Internetzugang über das Gateway, Übernahme von Gruppenrichtlinien.

Ergebnis:

Es steht nun eine funktionsfähige, zentrale Windows-Server-Infrastruktur zur Verfügung, in der Clients automatisiert IP-Adressen erhalten, DNS-Namensauflösung funktioniert und eine Domäne bereitsteht, an der sich Windows-Clients anmelden können. Damit sind die Grundlagen geschaffen, um weitere Dienste wie Benutzer- und Gruppenverwaltung, Gruppenrichtlinien, Dateifreigaben oder Druckdienste einzurichten und zu testen.

Lerneffekt:

Durch die Umsetzung dieses Projektes wurden die praktischen Kenntnisse im Bereich Serverinstallation, Netzwerkadressierung, Active Directory und DHCP vertieft. Gleichzeitig bildet das Setup eine realitätsnahe Grundlage, um typische Administrationsaufgaben einer Fachinformatiker*in Systemintegration-Umgebung zu üben.